Les 5 raisons de faire confiance à un prestataire qualifié par l’ANSSI

Mobilité, Cloud, connectivité permanente, dématérialisation des données et savoirs, sont autant de défis à la sécurité du patrimoine informationnel des entreprises et au respect des nouvelles réglementations en vigueur ou à venir. Face à ces défis, l’ANSSI dicte des bonnes pratiques et qualifie des prestataires de service de confiance (PSCO) pour aider les entreprises dans leur démarche de sécurisation des systèmes d’information.

Lire l'article

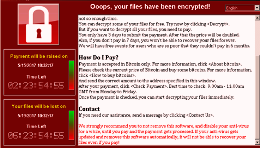

Petya, une nouvelle cyberattaque massive

Ce rançongiciel a frappé des entreprises dans le monde entier, notamment en France, la SNCF, Saint Gobain, ou encore Auchan… Petya exploite, entre autres, la même vulnérabilité que WannaCry pour se propager sur les réseaux internes. Face à cette deuxième cyberattaque, beaucoup de questions se posent…

Lire l'article

Les failles de données sont-elles efficacement traitées ?

Ces failles ne seraient tout simplement pas traitées selon 90% des RSSI français et 80% au niveau mondial ... des chiffres qui poussent à la réflexion

Lire l'article

RGPD : les fausses idées à combattre

25 Mai 2018, une date qui fait écho dès que l’on évoque la protection des données à caractère personnel dans le cadre du RGPD … Il y a urgence à connaître précisément son niveau de préparation et à procéder à un bilan approfondi de son existant

Lire l'article

Hack In Paris 2017

L’édition 2017 Hack in Paris prend ses quartiers à Disneyland Paris, du 19 au 23 juin 2017

Lire l'article

Sauver sa cybersécurité face au RGPD

Le compte à rebours est lancé pour les DSI et les directions d’entreprise ! De la préparation à la mise en conformité avec le Règlement Général sur la Protection des Données et la Directive NIS sur la sécurité des réseaux et des SI, le mois de mai 2018 s’annonce bien chargé.

Lire l'article

Sécurité : l’après Wannacry

Ne lâchez rien, les attaques par ransomware vont se multiplier et le ver EternalRocks semble être le successeur de Wannacry !

Lire l'article

RGPD : les 5 obstacles à la conformité

Comment se conformer au RGPD et échapper aux sanctions financières ? Les entreprises sont-elles suffisamment informées et ont-elles pris conscience de l’urgence du contrôle des données ? Autant de questions à examiner.

Lire l'article

Le monde victime d’une cyberattaque massive

L’attaque de grande ampleur par ransomware vient de franchir une nouvelle étape avec la diffusion du rançongiciel WannaCry

Lire l'article

Les conséquences de l’indisponibilité des données

Quand la non-disponibilité des services impacte la transformation numérique, les entreprises en paient le coût !

Lire l'article

Les vrais talents des cyberdéfenseurs

La pénurie de compétences en sécurité s’accroît. Mais, les jeunes ont-ils réellement connaissance des diplômes en cybersécurité ? Expérience et expertise sont-ils les seuls critères sur lesquels s’appuyer lors d’un recrutement ?

Lire l'article

Cybersécurité, les menaces ciblent la finance

Découvrez les dernières tendances de ransomware, de phishing, d’attaques DDoS et les secteurs d’activité plus particulièrement touchés.

Lire l'article

3 pratiques clés pour la gestion de l’information

Une bonne gestion de l’information influera immédiatement sur la confiance des clients, fournisseurs et partenaires. Mais, sur quels éléments repose cette relation de confiance ?

Lire l'article

Cybersécurité, les mauvaises pratiques exposent les données sensibles

Les jeunes entreprises protègent-elles suffisamment les données confidentielles ? Quel est le comportement des jeunes collaborateurs vis-à-vis de la sécurité ? Les erreurs de gestion de l’information des jeunes entreprises peuvent être fatales, les exposant à un éventuel préjudice

Lire l'article

S’armer face aux menaces Business Email Compromise

Comment répondre aux attaques de la messagerie d’entreprise et relever le défi de l'usurpation de l'identité des PDG ?

Lire l'article

La sécurité de la collecte des données en jeu

La frontière entre vie professionnelle et vie privée se rétrécit à vue d’œil ! Qu’en est-il de la sécurité de vos données ? Prêtez-vous attention à la sécurité des applications téléchargées ? Quels sont les risques pour l'entreprise ?

Lire l'article

Les cybercriminels visent les entreprises

2016 fut l’année de l’extorsion en ligne. Après les individus, les entreprises sont dans le viseur ! Avec un constat de 748 % de nouvelles familles de ransomware, les pertes, évaluées à 1 milliard de dollars pour les entreprises, soulèvent des interrogations bien justifiées.

Lire l'article

Le RGPD affole les PME

Les PME ont-elles vraiment pris toute la mesure du Règlement Général Européen sur la Protection des Données ? Le raz-de-marée se profile ….

Lire l'article

La génération Y néglige la sécurité

Quelles sont les générations qui prennent réellement en compte la sécurité en entreprise ? Toutes ont des approches bien personnelles et différentes du sujet.

Lire l'article

Comment faciliter la mise en œuvre des stratégies de sécurité

Entre la définition d’une stratégie de sécurité et sa mise en œuvre, on note un vrai décalage

Lire l'articleLes plus consultés sur iTPro.fr

- EasyVista accélère sa croissance en France et à l’international

- Décryptage des réponses aux incidents de sécurité

- Nouvelle ère de modernisation des applications et de l’infrastructure

- Les malwares ciblant les endpoints : hausse de 300% !

- Les stratégies de cyber résilience sous haute surveillance en 2025