Redondance et haute disponibilité de Lync 2010

L’adoption de Lync 2010 par les entreprises est de plus en plus fréquente et ce produit ne se contente pas de permettre de faire uniquement de la messagerie instantanée ou ‘chat’, mais intègre des fonctions de Conferencing, de web Conferencing et de pont de téléphonie audio qui sont de plus en souvent mises en œuvre.

Lire l'article

Huwaei lance un smartphone géant à écran 6”

La frontière entre smartphone et tablette se fait de plus en plus ténue.

Lire l'article

Microsoft autorise 10 000 destinataires sur Exchange Online

Les demandes répétées des utilisateurs auront porté leurs fruits.

Lire l'article

Les enjeux des applications mobile d’entreprises

Pourquoi s’y mettre ? Quels sont les différents types d’applications ? Quels bénéfices pour l’entreprise et les salariés ?

Lire l'article

Le gouvernement inquiet pour les brevets d’Alcatel-Lucent

Bonne nouvelle pour Alcatel-Lucent. L’équipementier français a annoncé vendredi 14 décembre avoir obtenu des engagements du Crédit Suisse et de Goldman Sachs sur un crédit d’un montant global de 1,615 milliards d’euros.

Lire l'article

Windows To Go : une révolution annoncée ?

Dans la droite ligne de sa politique de « composantisation » permanente de son OS, Microsoft passe à l’étape suivante avec Windows 8 et crée un système d’exploitation qui fonctionne à partir d’une clé USB.

Lire l'article

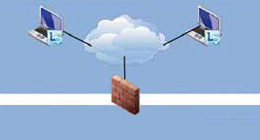

Sécurisation des accès externes à la messagerie Exchange 2010

Aujourd’hui, Microsoft Exchange est la solution de messagerie la plus déployée dans les entreprises.

Lire l'article

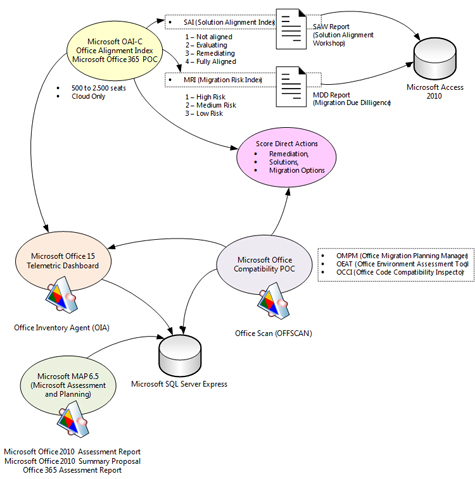

Assurez votre migration avec les outils de transition pour Office 365 et Office 2010

Afin d’accélérer les migrations vers Office 365, Office 2010 et les prochaines versions à venir, Microsoft publie de nombreux outils destinés à faciliter les périodes de transition.

Lire l'article

L’archivage des e-mails sur le cloud

Alors que la sécurité préoccupe encore certaines entreprises, elles sont toujours plus nombreuses à externaliser l’archivage des e-mails auprès de fournisseurs de cloud, eux-mêmes fort nombreux.

Lire l'article

Microsoft Exchange 2010 – Gestion des listes d’adresses

Les utilisateurs d'Exchange 2010 utilisent généralement la liste d'adresse globale pour chercher d'autres utilisateurs dans l'organisation.

Lire l'article

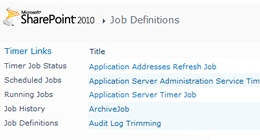

SharePoint 2010, guide PowerShell et Timer Job

Dans cet article nous allons traiter de la mise en place pratique de provisionnement de propriétés utilisateurs au sein de SharePoint 2010.

Lire l'article

BYOD, Cap sur la mobilité

La mobilité est devenue en quelques années un pan stratégique pour nombre de professionnels qui l’utilisent au quotidien afin de gagner en productivité et rester connectés au système d’information.

Lire l'article

BT lance de nouveaux services de communication unifiée

L’opérateur britannique réorganise son offre de communication unifiée.

Lire l'article

Single Sign-On sur SharePoint 2010

Le SSO (Single Sign On) ou authentification unifiée dans la langue de Molière, est un concept d’utilisation visant à faire en sorte que l’utilisateur ne se ré-authentifie pas à chaque fois qu’il accède à une ressource.

Lire l'article

Lync : Installation du ou des serveurs Edge

L’installation du rôle EDGE s’effectue de la même manière quelle que soit l’architecture retenue.

Lire l'article

Lync : Scénarios de déploiement des serveurs externes Edge et reverse proxy

La première partie de ce dossier consacré aux accès externes avec Lync 2010, a permis d’avoir un aperçu global des composants à déployer et des fonctionnalités disponibles au travers d’un scénario de mise en place d’une réunion virtuelle.

Lire l'article

Microsoft PixelSense intégrée à une table

Synergiz poursuit ses travaux sur la technologie PixelSense de Microsoft.

Lire l'article

Microsoft Exchange : Consumérisation et messagerie

La « consumérisation » ou la tendance à, dans un premier temps, déployer des solutions informatiques grand public pour les porter ensuite dans le monde de l’entreprise n’est pas une technique nouvelle.

Lire l'articleLes plus consultés sur iTPro.fr

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise