Développement autour de Lync 2010

Les fonctionnalités de Lync, et ce qu’apporte la plateforme à l’entreprise, sont maintenant reconnues.

Lire l'article

BYOD – 100 grammes qui changèrent le monde

Bring Your Own Device (BYOD) aussi appelé Bring Your Own Technology (BYOT), Bring Your Own Phone (BYOP) et Bring Your Own PC (BYOPC) signifient que la politique de sécurité de l’entreprise permet aux collaborateurs de venir avec leurs propres appareils mobiles sur leur lieu de travail et d’utiliser ces dispositifs pour accéder aux informations et aux applications de l’entreprise pour laquelle ils sont employés.

Lire l'article

La nouvelle ère de l’entreprise mobile 3.0

Nous sommes tous en recherche d’une plus grande mobilité.

Lire l'article

Qualité des données et bonnes pratiques CRM

La prise de conscience est quasiment généralisée aujourd’hui : la qualité des données est un élément primordial.

Lire l'article

Vidéoconférence : abolir la distance pour gagner en productivité

En temps de crise, la vidéoconférence peut être vue comme un moyen de diminuer les coûts de transports et d’hébergement liés aux voyages d’affaires.

Lire l'article

Bull dévoile Hoox, un smartphone sécurisé pour les entreprises

Bull a décidé d’apporter une réponse forte à la problématique de sécurité des terminaux mobiles.

Lire l'article

Bomgar veut prendre ses quartiers en France

Spécialiste depuis une dizaine d’années de la prise en main à distance (PMAD), l’américain Bomgar vient d’être reconnu par l’institut IDC comme leader sur le marché des entreprises de plus de 1 000 salariés, avec des revenus approchant les 30 millions de dollars sur ce segment et une croissance moyenne de 71 % sur les trois dernières années.

Lire l'article

Le BYOD, glossaire pour toutes les entreprises

Les employés – et les individus d’une manière générale – sont de plus en plus connectés. D’après la dernière étude Deloitte, Telecom 2012, les Français sont multi-équipés – avec 35 % des sondés affirmant posséder plus d’un téléphone portable.

Lire l'article

Convergence ECM et BPM

Tout d’abord, un petit rappel de ce que sont l’ECM (Enterprise Content Management) ou Gestion de contenu, et le BPM (Business Process Management) ou Gestion des processus Métiers.

Lire l'article

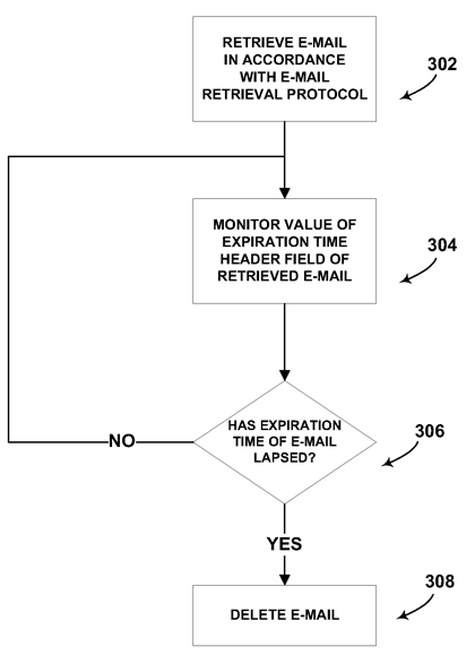

Ce mail s’autodétruira dans cinq secondes

Le Jim Phelps des temps modernes pourra recevoir ses missions impossibles par e-mail.

Lire l'article

Microsoft double le stockage d’Exchange Online

Les boîtes Office 365 et Exchange Online vont respirer.

Lire l'article

Samsung fait appel à Lookout pour renforcer Knox

La sécurité d’Android est régulièrement remise en cause.

Lire l'article

Windows Phone : 10 % de parts de marché dans le monde d’ici 4 ans

Au lendemain de l’annonce par Microsoft du rachat des téléphones Nokia, IDC dévoile ses prévisions pour le marché.

Lire l'article

Protection des cibles mobiles

Quelle est la meilleure approche pour protéger les données confidentielles des entreprises sur des appareils mobiles ?

Lire l'article

17 000 nouveaux malwares sur Android

McAfee vient de publier son rapport trimestriel de sécurité.

Lire l'article

Le travail n’est plus une question de lieu, mais bien de flexibilité

Quelle place pour le télétravail dans un environnement hyper connecté et mobile ?

Lire l'article

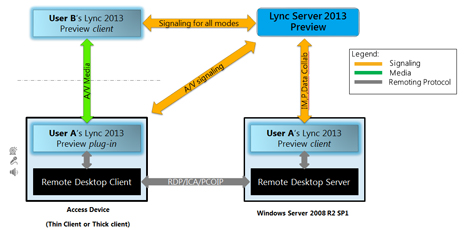

Vers un client Lync virtualisé

La version Lync 2013 supporte désormais la virtualisation du client Lync.

Lire l'article

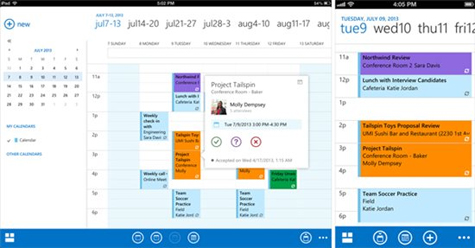

OWA débarque sur iPhone et iPad

Microsoft vient d’annoncer la disponibilité de l’application Outlook Web App (OWA) sur iPhone et iOS.

Lire l'article

Microsoft : « Les segments smartphones et tablettes se rejoignent »

Alors que les écrans de smartphones affichent des diagonales supérieures à 5 pouces, les tablettes suivent le chemin inverse vers des formats de 7 ou 8 pouces.

Lire l'article

Migrer vers Lync 2013 : Les étapes post-migration

Les étapes à ne pas oublier une fois la migration réalisée.

Lire l'articleLes plus consultés sur iTPro.fr

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise