Pour quelles missions peut-on faire appel à un freelance ?

Le nombre de freelances ne cesse d’augmenter au fil des années et les demandes des entreprises suivent cette tendance. Ces professionnels disposent de compétences pointues dans des domaines bien précis, raison pour laquelle ils sont autant recherchés. Pour quelles missions les contacter ?

Lire l'article

Vos employés sont-ils aptes à détecter les e-mails de phishing ?

Découvrez-le en participant gratuitement à la plus grande simulation d’hameçonnage mondiale organisée par Terranova Security et Microsoft en octobre.

Lire l'article

Le Top 4 des avantages du modèle SaaS

Plus de 95% des nouvelles charges de travail numériques seront développées sur des plates-formes Cloud natives d’ici 2025, selon Gartner. Toutes les entreprises se préparent !

Lire l'article

VIDEO : Comment optimiser vos usages collaboratifs et réglementaires ?

A l’heure de la digital Workplace, tout s’accélère ! Découvrez Promodag Reports, un outil puissant pour l’analyse, le contrôle et le reporting des messageries Office 365 et Exchange

Lire l'article

Les 3 raisons d’adopter la Licence Universelle de Veeam

A l’heure de la croissance fulgurante des données, vous souhaitez disposer d’une protection des données flexible et évolutive ? Découvrez maintenant les conseils des experts DIB France

Lire l'article

Les VPN sont-ils sûrs pour tous tes appareils Apple ?

Le nombre de personnes qui déclarent utiliser des réseaux privés virtuels (VPN) a augmenté, malgré le fait que les VPN existent depuis un certain temps.

Lire l'article

REPLAY / Toutes les clés pour adapter votre infrastructure à la croissance de votre entreprise

Le chiffre d’affaires généré par votre canal web augmente et votre infrastructure doit pouvoir soutenir cette croissance. De nouvelles problématiques émergent. Nous les avons identifiées et traitées à l’occasion d’un webinaire diffusé en juin dernier.

Lire l'article

Cloud in One : une cybersécurité sous contrôle à 360 °

Avec Cloud in One, gagnez en sécurité et résilience à l’heure où il faut s’armer contre l’accroissement en nombre et en intensité des cyberattaques.

Lire l'article

Cloud in One : une offre modulaire et granulaire

Comment gagner en agilité, flexibilité, disponibilité et sécurité pour permettre aux collaborateurs de travailler efficacement où qu’ils soient et depuis n’importe quelle machine ?

Lire l'article

Le travail hybride change le monde de l’informatique !

Pandémie de Covid, incertitudes économiques …. les entreprises passent de stratégies réactives aux stratégies proactives en définissant leurs nouvelles normes de travail et en adoptant le travail hybride.

Lire l'article

Cloud in One : la modernisation par le Cloud

Profitez d’une modernisation grâce au Cloud, de toute l’infrastructure collaborative, des serveurs de fichiers jusqu’aux postes de travail…

Lire l'article

Cloud in One : le digital & hybrid workplace au service des collaborateurs

Découvrez une solution clé en main pour aider les entreprises à concrétiser un Digital Workplace hybride et flexible, aligné sur la redéfinition du travail engendrée par la crise sanitaire.

Lire l'article

Cloud in One : Des services Cloud packagés au service des entreprises

Comment gagner en réactivité, souplesse et sécurité tout en maîtrisant les coûts de fonctionnement et en profitant de la flexibilité d’une offre pensée pour s’aligner sur les besoins ? Songez à Cloud in One de DIB France.

Lire l'article

Softcorner : réduire l’impact des entreprises sur l’environnement

En optant pour les licences d’occasion, Softcorner participe au Green IT pour réduire l’impact des entreprises sur l’environnement...

Lire l'article

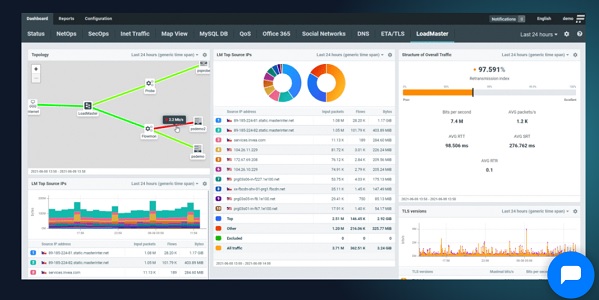

Quelle surveillance réseau pour votre environnement d’entreprise ?

Comment visualiser avec simplicité la structure du trafic de votre réseau ? La visibilité de l’ensemble de votre infrastructure est primordiale ! Découvrez la réponse avec Progress et Kemp Technologies .

Lire l'article

Les 7 bonnes pratiques pour gérer un projet multicloud !

La gestion d’un environnement multicloud peut devenir plus complexe que celle d’un environnement à Cloud unique. Il est temps de vous faciliter l’IT …

Lire l'article

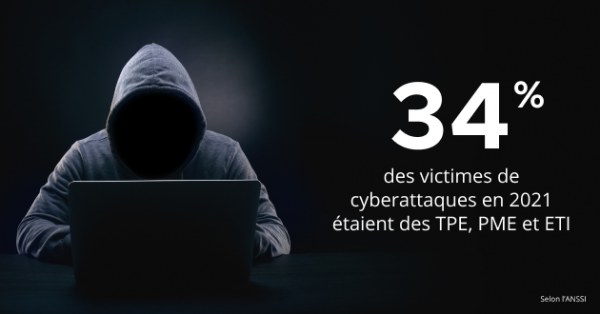

Cybersécurité : où en sont les TPE et PME ?

Les chiffres de la cybersécurité des TPE/PME en 2021 sont alarmants : plus d’une entreprise sur deux a déjà subi au moins une cyberattaque.

Lire l'article

Dans les coulisses des applications d’apprentissage des langues

Plus d’une dizaine d’applications d’apprentissage des langues existent sur le marché. Chacune d’entre elles tente à sa façon d’innover. Comment sont-elles construites et quelles innovations technologiques proposent-elles ?

Lire l'article

Comment sécuriser ses emails professionnels des cyberattaques ?

Depuis la recrudescence des cyberattaques liée à la crise Covid (environ 400% d’attaques en plus), la protection des messageries professionnelles n'est plus une simple formalité

Lire l'article

Office 365 : 5 bonnes pratiques pour la sécurité et la sauvegarde

Et si vous preniez quelques instants pour vous convaincre qu’une sauvegarde pour Microsoft Office 365 est loin d’être inutile ? Découvrez les erreurs à ne pas commettre pour la gestion, la sécurité et la sauvegarde de vos données Office 365 !

Lire l'articleLes plus consultés sur iTPro.fr

Sur le même sujet

Comment bénéficier d’une protection efficace contre les virus informatiques ?

Êtes-vous sûre de contrôler vos données Office 365 ?

Le rôle incontournable de l’UX dans la cybersécurité

L’avenir du télétravail sécurisé en France

Webinar Alsid – Active Directory Tier Model : stratégie d’implémentation et de sécurité !