Pensez vos stratégies cloud hybride pour une transformation numérique réussie

Auparavant la taille d’une entreprise figurait bien souvent parmi les principaux avantages concurrentiels pour dominer un marché. Dans notre monde de plus en plus numérique, la rapidité et la flexibilité d’exécution dans les processus de travail se positionnent désormais en tête de toute notion d’échelle.

Lire l'article

Travaillez en mobilité sans risque pour vos données

Les flottes mobiles ne cessent de croître en entreprise, et les problématiques de sécurisation des données et de conformité au RGPD sont au cœur des préoccupations ! Protection d’un côté, productivité de l’autre, comment concilier des deux sans risque ?

Lire l'article

Webinaire RGPD – un an après, où en êtes-vous ?

Le 25 mai 2019, cela fera déjà un an que le Règlement Général sur la Protection des Données s’applique à toutes les entreprises ! Cadre juridique, sanctions encourues, conseils, risques…. Presque une année après, il est temps de revenir sur l’importance de la mise en conformité.

Lire l'article

NetExplorer partage son savoir-faire sur IT Partners 2019

NetExplorer, solution Cloud française, participe pour la deuxième année consécutive au salon IT Partners, les 13 et 14 mars 2019. Éclairage avec Morgane Caria, Responsable Marketing et Offres chez NetExplorer.

Lire l'article

Mise à jour du cheval de Troie DanaBot avec une nouvelle communication C&C

De nouvelles versions du cheval de Troie DanaBot ont été découvertes par les chercheurs d’ESET, incluant un protocole bien plus complexe. Face à ce nouveau défi, il y a urgence à détecter et bloquer les composants et plugins DanaBot. Éclairage.

Lire l'article

NetExplorer, une plate-forme de travail en ligne pour gagner en efficacité et productivité

Comment accéder à vos fichiers quand et où vous le souhaitez et gagner ainsi un temps précieux au quotidien ? Découvrez NetExplorer, une plate-forme de travail en ligne qui offre enfin de nouvelles perspectives à votre entreprise !

Lire l'article

Croissance, innovation et accompagnement : trois axes clés pour Metsys

Une très forte croissance et 200 collaborateurs fin 2018, un développement en régions et un catalogue de services étendu, des expertises cybersécurité, data intelligence, modern workplace et cloud au service de l’agilité et de l’efficacité des organisations … Retour avec Laurent Cayatte président et fondateur de Metsys, sur les ambitions de cette Entreprise de Services du Numérique qui ne compte pas s’arrêter là !

Lire l'article

Comment partager les données en toute sécurité ?

Les données sont précieuses pour votre entreprise. Soyez vigilant au partage « non conforme aux exigences de sécurité » entrainant évidemment diverses failles. Ne passez pas à côté de la solution française performante de partage de fichiers, de stockage en ligne et de travail collaboratif !

Lire l'article

DanaBot étend ses activités bien au-delà des chevaux de Troie bancaires …

Les opérateurs de DanaBot auraient coopéré avec les criminels derrière GootKit, cheval de Troie avancé ! La portée est donc beaucoup plus large qu’un cheval de Troie bancaire typique … Eclairage

Lire l'article

Défendre industries et entreprises contre un écosystème de menaces en perpétuelle évolution

Transformation numérique, convergence OT/IT, ingéniosité des attaques ciblées par emails, bascule des workloads dans le Cloud, font peser de nouveaux risques sur les infrastructures et les données des entreprises. L’éditeur Trend Micro adapte ses technologies et sa stratégie à ces évolutions du marché

Lire l'article

La « Digital Workplace » par Jamespot, l’incontournable de la collaboration en entreprise

A l’heure de la transformation numérique, les équipes ont plus que jamais besoin de collaborer, d’échanger, gagner en agilité, efficacité et productivité. Jamespot éclaire le futur de la Digital Workplace avec une solution innovante, française, utilisée par plus de 200 clients, des PME aux grands comptes, des secteurs de la banque, l’assurance, l’industrie …

Lire l'article

Le côté obscur de la ForSSHe

Des familles de logiciels malveillants Linux ont été découvertes par les chercheurs ESET. Comment faire face à ces menaces ? Comment améliorer la prévention, la détection et l’élimination des attaques ?

Lire l'article

Après son entrée en vigueur, où en êtes-vous avec le RGPD ?

Depuis le 25 mai 2018, le Règlement Général sur la Protection des Données s’applique à toutes les entreprises. Un chantier complexe mais crucial au vu du cadre juridique et des sanctions lourdes encourues. Six mois après, retour bien utile sur les bonnes démarches de mise en conformité avec le RGPD.

Lire l'article

Travaillez en mobilité & en toute sérénité !

Aujourd’hui, les flottes mobiles représentent un enjeu majeur de la transformation des environnements professionnels accentuée par la sécurisation des données et la conformité au RGPD. Alors comment faire face au défi de la complexité de la gestion d’un parc de terminaux mobiles ?

Lire l'article

Comment faire face et stopper les menaces sophistiquées ?

Votre réseau d'entreprise fait face à de profondes mutations en matière IT...

Lire l'article

Le Software expliqué à mon boss

Le logiciel est omniprésent dans nos entreprises. Comprenez-en les enjeux en tant que ressource, le Cloud, SaaS, SAM...

Lire l'article

Protection des données Cloud : Rapport d’étude IDC

Comment rentabiliser plus rapidement la protection des données dans le Cloud ?

Lire l'article

Quels sont les enjeux de la modernisation du Datacenter ?

Moderniser son infrastructure informatique en adoptant une approche hybride est devenu une nécessité et, pour certains, une urgence. Une transformation dictée par 5 enjeux majeurs…

Lire l'article

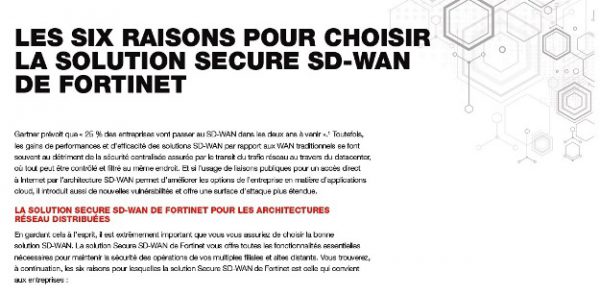

Guide Secure SD-WAN

Vous êtes confronté aux coûts élevés et à la complexité associés à la fourniture d’une connectivité étendue fiable sur des réseaux opérateurs classiques ?

Lire l'article

Sécurité SD-WAN : quels impératifs ?

Gartner prévoit que « 25 % des entreprises vont passer au SD-WAN dans les deux ans à venir »…

Lire l'articleLes plus consultés sur iTPro.fr

- Java fête ses 30 ans et se tourne vers l’avenir !

- IA : l’urgence de combler le fossé entre ambition et exécution

- Data center : l’efficacité énergétique au cœur de la révolution

- La recherche clinique boostée par l’IA et le cloud de confiance

- Plus d’identités machines que d’identités humaines en entreprise !

Sur le même sujet

Comment bénéficier d’une protection efficace contre les virus informatiques ?

Le rôle incontournable de l’UX dans la cybersécurité

Webinar Alsid – Active Directory Tier Model : stratégie d’implémentation et de sécurité !

Êtes-vous sûre de contrôler vos données Office 365 ?

L’avenir du télétravail sécurisé en France