Quel acronyme remportera la bataille de la mobilité ?

Le BYOD en avance sur le CYOD

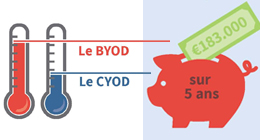

D’après une étude publiée par Landesk, le modèle BYOD (Bring Your Own Device) semble aujourd’hui plus populaire que le CYOD (Choose Your Own Device).

| Lire aussi : BYOD, BYOA, PYCA, CYODE, COPE : Quel modèle choisir ? |

Le document porte sur les déclarations de 3 000 responsables d’entreprises en Allemagne, en France et au Royaume-Uni. Selon eux, 39 % des employés ont acquis eux-mêmes un périphérique personnel pour travailler. Un phénomène qui, d’après Landesk, ferait économiser en moyenne 181 271 € sur 5 ans aux entreprises.

Le chiffre ne prend toutefois en compte que le prix d’achat des terminaux et non les coûts de gestion qui en résultent ensuite pour l’entreprise. « Il est évident que les entreprises doivent s’assurer qu’elles ont une réelle visibilité de ces périphériques et qu’elles peuvent les prendre en charge à des coûts raisonnables sans compromettre leur sécurité », souligne Frederic Pierresteguy, Directeur Géneral EMEA Sud chez Landesk.

En revanche, seulement 15% des salariés sont dans une démarche CYOD, qui consiste à choisir son appareil dans une liste définie à l’avance par l’entreprise. Et selon l’étude, l’entreprise reste dans tous les cas le principal centre de contrôle concernant les licences et la conformité des périphériques. Une grande moitié des utilisateurs considèrent que c’est effectivement le rôle de l’entreprise, alors que 29% des utilisateurs affirment au contraire s’en charger eux-mêmes.

Téléchargez cette ressource

Rapport Forrester sur la sécurité des workloads cloud (CWS)

Dans son rapport, Forrester Consulting passe au crible et note les produits des 13 principaux fournisseurs de solutions de sécurité des workloads cloud (CWS). Bénéficiez d’un état des lieux complet du marché, explorez tous les enjeux associés à la convergence des fonctions de sécurité cloud et les avantages des solutions complètes.