Quels sont les facteurs de recrutement dans la guerre des talents ?

Dans le cadre de son événement Future of Work Tour, Citrix vient de publier les résultats d’une étude menée auprès de décideurs européens. La flexibilité et l’accessibilité à l’espace de travail n’ont jamais résonné aussi fort et sont synonymes d’engagement et de productivité !

Lire l'article

Comment se préparer au « travail de demain » ?

Quelle est l’influence de la technologie sur le monde du travail, la culture d’entreprise, les compétences, les talents, les espaces de travail ? 29 % seulement des organisations ont mis en place une stratégie dédiée au travail de demain !

Lire l'article

Cybersécurité : le manque d’investissements en France…

Manque d’investissements, méconnaissance en matière de conformité, incapacité à sécuriser les données critiques et augmentation du temps de reprise après un incident de sécurité. Que faut-il retenir ?

Lire l'article

Edge Computing : Ne sous-estimez pas son potentiel

Pour bénéficier du potentiel de l’Edge Computing, les entreprises doivent changer leur approche de la technologie, opérer des changements structurels et stratégiques, et opter pour des modèles économiques plus dynamiques !

Lire l'article

Comment gérer la cybersécurité en cas de fusions et acquisitions ?

Quels sont les enjeux de cybersécurité liés aux fusions et acquisitions ? La préoccupation des décideurs est grande !

Lire l'article

L’impact de la collaboration sur l’égalité des voix dans la Tech !

E-mail, messagerie, télétravail, réunions à distance, collaboratif, autant d’éléments qui mesurent la dynamique de l’égalisation des chances dans le secteur des technologies et doivent préserver l’équilibre des équipes aux identités et aux expériences diverses. Retour sur l’impact des logiciels de collaboration sur l’égalité des sexes et des voix ?

Lire l'article

6 recommandations pour passer au DevSecOps

Les organisations évoluent vers le modèle DevSecOps, et intègrent la sécurité de façon continue sur l’ensemble du cycle de vie des applications, pour preuve, 41 % des entreprises ont un projet DevSecOps à long ou moyen terme !

Lire l'article

L’adoption du Cloud accélère le business

Quels sont les impacts business de l’usage des services cloud et la manière dont les entreprises adressent ces nouveaux défis en termes de sécurité ?

Lire l'article

Big Data : le traitement streaming & le temps réel des données

Le Big Data a atteint son paroxysme ces dernières années avec les objets connectés, l'intégration des capteurs dans les objets de la vie courante (voiture, réfrigérateur, télévision, thermostats, vêtements ...)

Lire l'article

L’adoption mondiale du Cloud dans les entreprises

94% disposent d’une stratégie en matière de Cloud bien définie. Quels sont les programmes adoptés et les initiatives identifiées ? Stratégies et mises en œuvre, retenons l’essentiel !

Lire l'article

RGPD : plus de transparence et de contrôles demandés

25 mai 2018, la gestion des données est bouleversée ! 25 mai 2019, un an après, la prise de conscience est-elle réelle ? Où sont stockées les données ? Comment les entreprises les utilisent-elles ? Le niveau de confiance ne semble pas encore atteint …

Lire l'article

Les 10 plus mauvaises pratiques de sécurité !

Selon IDC, les dépenses mondiales en cybersécurité atteindront 103,1 milliards de dollars en 2019. La protection IT se complexifie...

Lire l'article

Les dark data menacent la sécurité des entreprises françaises

Face à la multiplication des failles de sécurité et la mise en place de réglementations, les entreprises doivent multiplier les stratégies de gestion des dark data ...

Lire l'article

Les 5 atouts de la révolution 5G !

La 5G, technologie émergente, est très attendue par les industriels qui la perçoivent comme un levier de la transformation digitale et prévoient de l’adopter dans les deux prochaines années, mais quelques défis perdurent …

Lire l'article

Les 5 profils IT en pénurie en France

A l’heure de la transformation numérique, de l’évolution de la cybersécurité et des stratégies liées à la data, la demande en compétences augmente fortement. Découvrez les 5 profils identifiés comme « pénuriques » …

Lire l'article

Les 4 défis des technologies opérationnelles

Les univers IT (Information Technology) et OT (Operational Technology) se rapprochent. En effet, l'intégration dans les systèmes OT de fonctionnalités d’analyse Big Data et de machine learning permet aux industriels d’améliorer leur productivité !

Lire l'article

Cybercriminalité : des attaques de plus en plus sophistiquées

Ransomware personnalisés, développements logiciels spécifiques, techniques living-off-the-land … voici l’essentiel à retenir pour les DSI et RSSI…

Lire l'article

L’IoT en entreprise : menaces et préoccupations

Quels sont les mécanismes disponibles pour protéger les appareils et les utilisateurs ? Absence de chiffrement des données, identifiants par défaut faibles… Découvrez les manquements de sécurité des appareils IoT en entreprise ...

Lire l'article

Le Calcul Haute Performance détrônera l’Intelligence Artificielle ?

C'est ce qu'affirment 61% des DSI , pour eux, le Calcul Haute Performance (HPC) aura plus d’influence sur l’innovation que l’IA ! Cet indicateur prouve l’enthousiasme des organisations à adopter le HPC …

Lire l'article

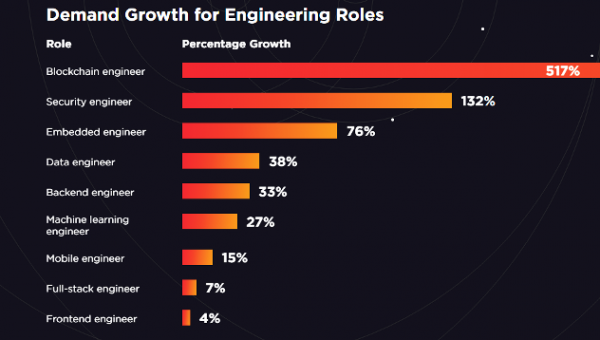

Machine Learning, UX et Blockchain : les favoris des développeurs !

Quelles sont les attentes des développeurs en matière de technologies et de langages ? Il semblerait que le machine learning et la blockchain remportent la palme !

Lire l'articleLes plus consultés sur iTPro.fr

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise