La France opte de plus en plus pour le travail hybride

Entre télétravail, retour sur site et rythme hybride, où se situe la France ? Avec un taux de 62%, la France est le pays où la demande en travail hybride est la plus forte.

Lire l'article

Pourquoi se former à l’éthique des données ?

Le sujet de la formation à l’éthique des données est crucial, qu’en est-il dans les entreprises à l’heure des préoccupations des algorithmes biaisés pouvant entraîner des prises de décision injustes et des pratiques discriminatoires.

Lire l'article

Bubble Plan simplifie le travail collaboratif

Toutes les entreprises recherchent la productivité, que ce soit pour innover, lancer de nouveaux projets, travailler à distance ou au bureau, et bien d’autres actions... Mais les problématiques rencontrées sont nombreuses.

Lire l'article

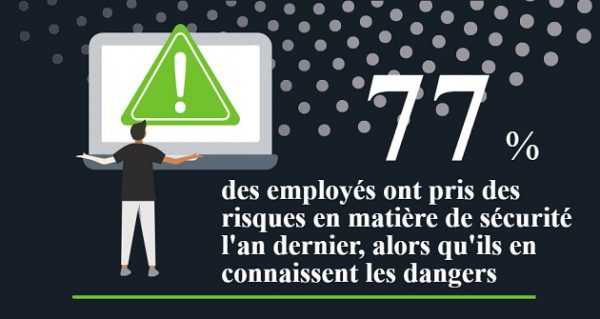

Cybersécurité : les comportements risqués des collaborateurs dans les PME

Retour sur les attitudes des salariés dans le domaine de la cybersécurité qui peuvent mettre en péril l’entreprise…

Lire l'article

Les démarches DevOps des entreprises françaises

Entre défis, complexité et sécurité, les grandes entreprises sont-elles prêtes à accélérer le déploiement du modèle DevSecOps ?

Lire l'article

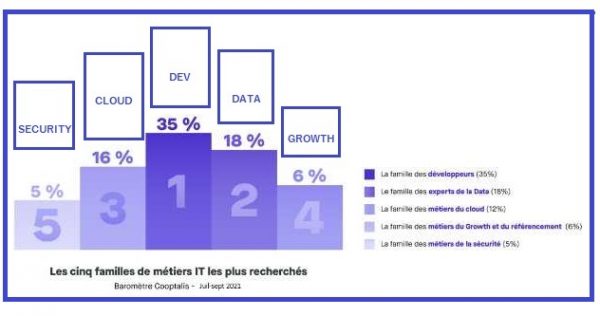

Emploi IT en 2021 : le Top 5 par métier

Quel est le métier IT le plus recherché ? Quelles sont les familles de métiers les plus dominantes ? Découvrez le baromètre trimestriel des métiers de l’IT avec le classement des 20 métiers de l’IT les plus demandés

Lire l'article

L’informatique quantique va transformer la donne d’ici 2026

Retour sur les perspectives d’avenir et les opportunités de l’informatique quantique en calcul haute performance pour relever les défis scientifiques et commerciaux

Lire l'article

Top 5 des changements irréversibles dans les services informatiques

Les 5 prochaines années vont être essentielles : les services IT devront corriger le manque de confiance et de fiabilité interne, pour impulser une réelle valeur stratégique

Lire l'article

Etes-vous réellement submergé par les données ?

97 % des collaborateurs français le confirment et sont stressés lors des prises de décisions face à la quantité croissante de données.

Lire l'article

Explosion des Infrastructures à clés publiques (PKI) et certificats numériques

Face aux changements organisationnels du travail et initiatives digitales, le potentiel des infrastructures à clés publiques (PKI) est réel, mais le manque de pilotage et le déficit de ressources et de qualifications aussi.

Lire l'article

Pourquoi Malt a migré de l’open source au monitoring basé sur une solution SaaS

Pourquoi et comment un monitoring centralisé et intuitif des performances est crucial pour une excellente expérience du développeur, un impératif aujourd’hui stratégique des entreprises. Malt a misé sur le Cloud pour stimuler sa productivité et lancer des produits/services numériques de haut de gamme

Lire l'article

L’influence des DSI secoue la stratégie des entreprises

A l’heure où la technologie se développe, les DSI influencent de plus en plus la stratégie et les opérations commerciales

Lire l'article

Cinq conseils de sécurité IoT pour le travail hybride

Les incidents de sécurité liées à l’IoT ont augmenté notamment avec le recours au travail hybride, 72% des décideurs le confirment.

Lire l'article

Un changement de culture pour exploiter le potentiel de l’infrastructure technologique

La collaboration numérique doit être intégrée à la culture de l’entreprise. En effet, les entreprises adoptent les outils modernes mais ne les exploitent pas assez…

Lire l'article

Une nouvelle approche « Sécurité » centrée sur les applications pour répondre aux attentes des consommateurs

Une approche centrée sur les applications pour répondre aux besoins de sécurité. Erwan Paccard, Director Product Marketing chez AppDynamics nous livre son expertise

Lire l'article

Evolution de la maturité Cybersécurité des dirigeants

Focus sur l’évolution des mentalités en matière de cybersécurité au sein des directions générales.

Lire l'article

Top 3 des changements stratégiques des responsables IT

Valeur ajoutée, continuité des opérations, innovation, agilité … la pandémie a bouleversé la donne. Les responsables IT affichent leurs motivations, préoccupations, priorités et perspectives d’évolution.

Lire l'article

Vers l’entreprise nouvelle génération adaptative

En vue du 1er sommet européen des organisations adaptatives, les 24, 25 et 26 novembre 2021, lThe NextGen Enterprise Summit présente le Baromètre Aneo Holaspirit de l’Entreprise Nouvelle Génération.

Lire l'article

Orchestrer l’intelligence collective en entreprise !

Des univers éthiques, attractifs, performants, ça vous parle ? Vous voulez en savoir plus sur tous les mécanismes et bénéfices de l’intelligence collective. Alors, plongez-vous au cœur de cet ouvrage qui va inscrire votre entreprise dans un avenir durable et confiant.

Lire l'article

Dark Web : où sont vos données dérobées ?

Endroit dangereux, de plus en plus actif et vaste, les qualificatifs n’en finissent pas ! Retour sur le rapport « 2021 Where is your Data » pour comprendre les évolutions, la valeur des violations de données, les modifications de comportements des cybercriminels.

Lire l'articleLes plus consultés sur iTPro.fr

- Quel impact d’une cyberguerre sur les organisations ?

- Menaces cyber sur le secteur énergétique européen !

- Les stratégies IA pour la survie de l’entreprise !

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation