Les politiques de retour au bureau ternissent l’expérience collaborateur

Quels sont les réels impacts des politiques de retour au bureau sans flexibilité dans les horaires ….

Lire l'article

Des outils dangereux visent les infrastructures critiques

Suite à l'alerte de la CISA, Mandiant publie ses recherches sur des outils de cyberattaques exceptionnellement rares et dangereux, appelés INCONTROLLER

Lire l'article

Atelier vidéo Cyber Kill Chain & le journal d’activité Azure !

Tout savoir sur la Cyber Kill Chain et les 8 phases d’une cyberattaque, de la reconnaissance jusqu’à l’exfiltration, avec Philippe Paiola.

Lire l'article

La certification Hébergeur de Données de Santé pour Padok, acteur majeur du Cloud !

Avec la certification HDS, la start-up Padok entend accompagner au plus près les acteurs de la santé.

Lire l'article

La sophistication des attaques RansomOps affolent les entreprises

Les organisations doivent-elles céder aux demandes de rançons ou non ? Il en va de la croissance de l'économie des ransomwares …

Lire l'article

Microsoft Patch TUESDAY – Mars 2022

Microsoft a diffusé son Patch Tuesday pour le mois de Mars. Que faut-il retenir ? Analyse.

Lire l'article

Comment les entreprises peuvent-elles combler le déficit de compétences en matière de cybersécurité ?

Le monde est clairement confronté à une pénurie de professionnels spécialisés en cybersécurité.

Lire l'article

Atelier vidéo d’Architecture : Internet des Objets et cave à vin

Philippe Paiola détaille aujourd'hui une architecture liée à l’Internet des Objets avec Kevin Beaugrand, MVP Azure. C’est parti !

Lire l'article

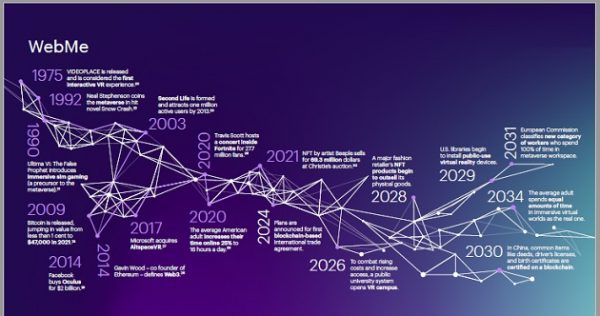

Les 4 tendances qui vont bouleverser le business des entreprises

Les réalités physiques et virtuelles remodèlent les expériences humaines et vont secouer les stratégies et le business des entreprises

Lire l'article

Secteur Financier : les environnements de travail hybrides facilitent le recrutement des talents

Décryptage de l’état actuel du travail hybride, des investissements prévus et de l’adoption des technologies. Les recrutements, la satisfaction des collaborateurs, l’innovation, les stratégies et l’avantage concurrentiel sont en jeu.

Lire l'article

« Observatoire DSI 2022 » : quels services apportés aux métiers ?

De l’ITSM à l’Enterprise Service Management : une évolution transparait depuis la dernière étude menée en 2019 selon Micro Focus. Analyse.

Lire l'article

Les objectifs Environnementaux, Sociaux et de Gouvernance freinés par le manque de données supplychain

Les entreprises françaises veulent plus de transparence et de collaboration pour renforcer leur stratégie ESG !

Lire l'article

Le moral des PME en France et dans le monde début 2022 !

Quels sont les défis, les préoccupations et les leviers stratégiques des PME, dans un contexte géopolitique mondial pour le moins profondément bouleversé. Crise sanitaire, guerre en Ukraine, élections présidentielles …

Lire l'article

La sobriété numérique au cœur des stratégies des entreprises

Certaines pratiques informatiques impactent l'environnement. Quelles sont les actions à mettre en œuvre pour un avenir plus durable ? Les leaders technologiques s’expriment sur le sujet.

Lire l'article

Avertissement concernant une vulnérabilité dans Spring Cloud Function

Vulnérabilité dans Spring Cloud Function : Satnam Narang, staff research engineer de Tenable commente cette nouvelle faille baptisée Spring4Shell.

Lire l'article

Cyberattaques & Conflit Russie-Ukraine : + 16% la semaine dernière

Quelques indicateurs clés sur les cyberattaques observées la semaine dernière, depuis le début du conflit entre la Russie et l’Ukraine et livrées par Check Point Research.

Lire l'article

Deux ingrédients essentiels à une bonne stratégie IA

Dans tous les secteurs, l'intelligence artificielle (IA) et le machine learning (ML) sont aujourd’hui au cœur de la stratégie de croissance des entreprises de toute taille, mais la plupart ne se sentent pas en mesure d'en exploiter la puissance avec succès.

Lire l'article

Le manque de maturité des pratiques SRE impactent les besoins business

La capacité des organisations à adapter les pratiques Site Reliability Engineering va dépendre des possibilités d’automatisation et d’IA !

Lire l'article

Les années folles des données : place au stockage rapide et unifié en mode fichier et objet !

En pleines « années folles » des données, un stockage rapide et unifié en mode fichier et objet devient nécessaire. Gabriel Ferreira, directeur technique France de Pure Storage nous explique pourquoi.

Lire l'article

Tutoriel Vidéo : Personnalisez le portail Azure en quelques clics !

Philippe Paiola détaille aujourd'hui le portail Azure. C’est parti !

Lire l'articleLes plus consultés sur iTPro.fr

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise