Sécurité de l’IoT : principaux risques et mesures de protection

Avec l’IoT nos réseaux domestiques et professionnels sont en expansion constante. L’IoT est également présent dans les réseaux de « edge computing », pour la livraison de données de proximité.

Lire l'article

Livre Azure : Grand Jeu concours !

Trois questions pour tenter de gagner un exemplaire du livre Microsoft Azure : Gérer votre Système d’Information dans le Cloud via un tirage au sort par les Editions ENI. C'est maintenant !

Lire l'article

Palo Alto Networks & Google Cloud : la sécurité du travail hybride renforcée avec le Zero Trust

L’objectif est clair : protéger les entreprises et les utilisateurs en mode hybride en leur fournissant résilience, performances et sécurité optimales

Lire l'article

L’automatisation de la cybersécurité : état des lieux

Comment aborder les défis liés à la sécurisation de l’entreprise étendue ? Quels scénarios d'utilisation fonctionnent et quels sont ceux qui méritent réflexion ? Analyse.

Lire l'article

Développement d’application : nous entrons dans l’ère des plateformes

Alors que les entreprises connectent davantage de systèmes, d'applications, de ressources informatiques et de conteneurs les uns aux autres grâce aux API, il est nécessaire d'éviter la "mauvaise" automatisation.

Lire l'article

Entre AS/400 et IBM i : décryptage

Et si on faisait un point sur l’AS/400, ce serveur conçu pour les petites entreprises et les départements des grandes entreprises ? IBM iSeries … Power Systems … L'IBM i semble défier le temps ! Franquelin Lopes, Directeur Technique et Vincent Verrier, Service Delivery Manager chez Jiliti se sont prêtés au jeu des questions – réponses. Explications.

Lire l'article

Paessler : le rôle de la supervision dans la réduction de consommation des ressources naturelles

De l’orientation stratégique innovante vers la supervision des environnements industriels jusqu’aux dernières annonces, l’actualité est riche chez Paessler. Rencontre avec Fabien Pereira Vaz, Technical Sales Manager EMEA.

Lire l'article

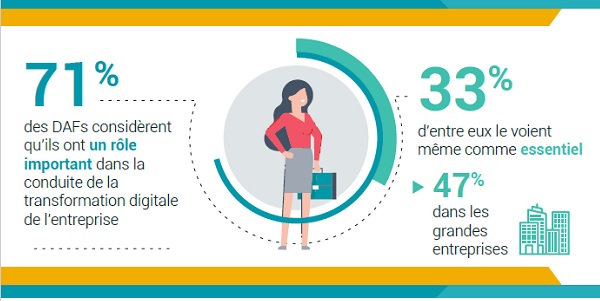

Le rôle clé du Directeur Administratif et Financier dans la réussite de la transformation digitale

Analysons la perception de la fonction Finance par les responsables et directeurs de directions administratives et financières.

Lire l'article

Patch Tuesday – Septembre 2022

Microsoft vient de publier son dernier patch Tuesday. Que retenir en quelques points clés ?

Lire l'article

Power BI & Azure SQL DB pour apprendre à battre Nadal ?

Et si vous tentiez de battre le meilleur joueur de terre battue ? C’est parti !

Lire l'article

Les Assises de la Sécurité 2022 rayonnent sur la cybersécurité

Retour sur l’édition 2022 des Assises de la Sécurité. Des plénières et keynotes, plus de 150 ateliers décryptant les tendances actuelles, des rendez-vous one-to-one très prisés, le prix de l’Innovation, et des soirées networking …. Carton plein pour cette année 2022 !

Lire l'article

Padok Security sécurise le passage au Cloud

Comment permettre aux entreprises de voyager dans le Cloud en toute cybersécurité ? Padok, spécialiste des enjeux d’infrastructure et de Cloud, y répond avec sa nouvelle offre.

Lire l'article

Assises de la sécurité 2022 : les ambitions d’OVHcloud pour ses offres SecNumCloud et la garantie de la souveraineté

OVHcloud profite des Assises de la Sécurité pour réaffirmer ses engagements autour de la qualification SecNumCloud de l’ANSSI et dévoiler des environnements privatifs, garants d’un haut niveau de souveraineté !

Lire l'article

Assises de la Sécurité 2022 : Top 5 des attaques DNS !

L’heure des Assises de la Sécurité 2022 a sonné ! Face à un contexte de fortes tensions internationales, jetons un œil sur les différentes attaques subies par les entreprises françaises en 2022. Explications par EfficientIP.

Lire l'article

Le secteur de l’assurance doit miser sur l’intelligence visuelle pour accompagner sa transformation numérique

Aujourd’hui, l’intelligence artificielle semble s’imposer dans tous les domaines de notre vie pour nous fournir des alternatives adaptées et fluides sans recourir systématiquement à l’intervention humaine.

Lire l'article

Comment la cybersécurité est-elle perçue par les conseils d’administration ?

C’est la semaine des Assises de la Sécurité à Monaco ! C’est parti ! Une question : la cybersécurité est-elle réellement au cœur des réflexions des conseils d’administration ? Penchons-nous sur les défis et risques auxquels ils sont confrontés.

Lire l'article

PME : la friandise préférée des hackers

Contrairement aux idées reçues, les PME sont des cibles idéales pour les hackers : peu protégées et passerelles idéales vers des entreprises de plus grande taille et donc mieux protégées

Lire l'article

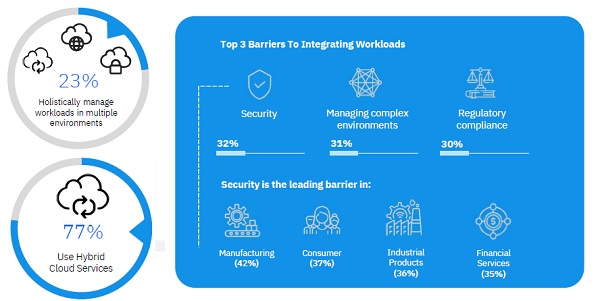

Les 3 défis du Cloud hybride au cœur de la Transformation numérique

Sécurité, Compétences, Conformité. Il est actuellement difficile d'assurer la conformité dans le Cloud et le manque de talents entrave les objectifs !

Lire l'article

Données non structurées : Comment les entreprises en tirent parti pour innover ?

La donnée est au cœur des progrès technologiques et sociétaux rendus possibles par la transformation numérique.

Lire l'article

Atelier Vidéo Architecte Cloud – Un VPN entre AWS et Azure !

Une interconnexion entre le Cloud Azure et le Cloud AWS ? Tout savoir sur le déploiement d’un tunnel VPN site à site entre Amazon Web Services et Azure ! C’est parti !

Lire l'articleLes plus consultés sur iTPro.fr

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise