Specops : Trois conseils pour assurer la sécurité des comptes et des données

L’entreprise fondée en 2001, avec son siège social situé à Stockholm, en Suède, dispose de bureaux aux États-Unis, au Canada, au Royaume-Uni et en Allemagne. Entretien avec Darren James, Head of Internal IT chez Specops Software.

Lire l'article

Résilience, Développement durable, Talents : Top 3 des défis du monde industriel

Les dirigeants du secteur industriel font preuve d’une plus grande résilience dans un paysage mondial incertain.

Lire l'article

L’IA, avantage décisif pour rester compétitif et innovant

Quelles sont les motivations des entreprises pour l’IA : entre outil de résilience face au risque de récession et confiance dans la régulation européenne. Analyse.

Lire l'article

Comment les RSSI peuvent-ils gagner la bataille contre les cybercriminels ?

Pas assez soutenus et écoutés dans leur mission, les RSSI du monde entier s’expriment sur leur lutte contre les cybercriminels. Travail quotidien, freins, motivation et perspectives !

Lire l'article

Cybersécurité : les PME montrent un excès de confiance face aux menaces

Les menaces informatiques qui pèsent sur les petites et moyennes entreprises (PME) ne cessent d’augmenter.

Lire l'article

Les 5 axes clés pour comprendre les attentes des salariés en 2023

Du phénomène « grande rotation » jusqu’à la tension sur le marché du recrutement, décryptage des réelles attentes des collaborateurs en 2023.

Lire l'article

La transformation numérique impactée par le manque d’expertise interne

Si les projets de transformation numérique augmentent la productivité, avec un retour sur investissement global en moins de 5 ans, des inquiétudes se posent en matière de connaissances et de compétences internes.

Lire l'article

5 pratiques pour créer un environnement hybride épanouissant

Entre avantages et pièges du travail hybride : flexibilité et désengagement, comment recréer rapidement un environnement serein et productif ?

Lire l'article

Sécurité & Flexibilité des réseaux : Top des priorités technologiques

La flexibilité et la sécurité des réseaux sont au cœur des priorités des décideurs pour un réseau plus agile, sécurisé et hybride.

Lire l'article

10 Attaques par hameçonnage que vous devez connaitre

Comprendre les types d'attaques de phishing est fondamental pour les repérer et s’en protéger. Explications.

Lire l'article

Réduire les coûts technologiques pour préserver la rentabilité

Focus sur la gestion des investissements technologiques des entreprises dans le climat macroéconomique actuel.

Lire l'article

L’essor et le rôle des NFT dans le métavers

Les jetons non fongibles (NFT) représentent des actifs numériques uniques, non interchangeables, inaltérables et non répudiables. Partha Ghosh, Head of Consulting, Digital Experience, Europe – Infosys partage son expertise sur le sujet des NFT.

Lire l'article

FIC 2023 : la voie de la résilience Cyber !

Protéger, Détecter, Défendre, Dissuader. Le temps est à la prévention et à l’action, tous ensemble. Tels sont les mots de Thierry Breton, Commissaire européen, lors de son discours pour lancer la 15ème édition du FIC à Lille.

Lire l'article

Les 3 types d’organisations cybercriminelles décryptées !

Fonctionnement similaire des organisations criminelles avec celui entreprises, et énormes enjeux budgétaires, le modèle organisationnel de la clandestinité criminelle est décrypté.

Lire l'article

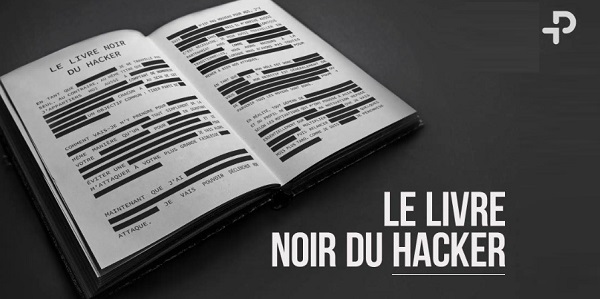

Cybersécurité : portrait d’un Hacker en 6 points!

A l’occasion du FIC 2023, découvrons le Livre Noir du Hacker ! Objectif : entrer dans la tête d’un cybercriminel pour comprendre sa démarche et la neutraliser.

Lire l'article

Les 6 étapes du parcours de la surveillance dans le Cloud à maîtriser pour être bien protégé

Il faut comprendre que la surveillance n'est pas une finalité, mais un cheminement. Les organisations étant de plus en plus nombreuses à migrer dans le cloud, elles doivent apprendre à se protéger et à détecter où elles se situent et la maturité de leurs équipes qui gèrent des projets dans le cloud.

Lire l'article

FIC 2023 – In Cloud we trust ?

La 15e édition du FIC - Forum International de la Cybersécurité, l'événement de référence sur les questions de sécurité et de confiance numérique ouvre ses portes du 5 au 7 avril 2023 à Lille sur le thème “In Cloud we trust? ”

Lire l'article

Jumeaux numériques : Buzzword ou tendance à prendre au sérieux ?

Depuis quelques temps, on remarque de plus en plus de sujets dans la presse spécialisée, et des conversations dans les cercles d’initiés gravitent autour de la notion de jumeaux numériques.

Lire l'article

Vidéo ChatGPT ou l’ère de l’IA …

La révolution de l’IA ChatGPT a commencé ! Découvrez les explications et les 6 principes pour une IA responsable en vidéo !

Lire l'article

Clickbait, quand le piège à clic se referme

Protéger son identité et son entreprise des scams de phishing et pièges à clic. Analyse, explications et bonnes pratiques par Matthieu Jouzel, Solutions Engineer chez BeyondTrust.

Lire l'articleLes plus consultés sur iTPro.fr

- L’IA et le Web ouvert : entre prédation et cohabitation, l’heure du choix

- Souveraineté numérique : après les mots, place aux actes

- La cybersécurité, c’est le rôle de tous !

- DORA : quels impacts après les six premiers mois de mise en conformité sur le terrain ?

- Cybersécurité : le secteur de la santé toujours au défi de la sécurité des e-mails