Les 5 avantages de l’Edge Computing pour l’agilité numérique de l’entreprise

Comment l’Edge Computing répond aux défis d’agilité, de réactivité et de sécurité du système d’information. Cloud, Internet of Things, nouveaux usages, découvrez les bonnes pratiques et les solutions innovantes dans cette nouvelle infographie

Lire l'article

Petya : les entreprises n’en ont tiré aucune leçon !

Le rançongiciel Petya avait déjà fait du bruit. Plus tard, ses cousins Wannacry et NotPetya ont figé des entreprises telles que Renault dont les pertes se sont comptées en millions d’euros. Un an après, ont-elles retenu la leçon ? Rien n’est moins sûr. Malgré des attaques à répétition, la cybersécurité reste une question nébuleuse pour la plupart des sociétés qui multiplient les vulnérabilités sans être capable de réellement les identifier et donc de se protéger. Pierre Guesdon, Ingénieur Avant-Vente chez Exclusive Networks nous livre sa réflexion.

Lire l'article

Cambridge Analytica/Facebook : 5 leçons pour garder le contrôle des données

L’affaire Cambridge Analytica/Facebook fait couler beaucoup d’encre … voici cinq leçons pour mieux gouverner les données et en garder le contrôle selon MarkLogic. Sécurité, confiance, maturité, source, valeur, gouvernance, pertinence, responsabilité …. Autant de questions à se poser !

Lire l'article

4 points que les RSSI seraient bien inspirés de faire valoir auprès de leur conseil d’administration

Lorsque qu’on rencontre des administrateurs pour aborder la question de la sécurité Cloud, on s’aperçoit qu’ils se répartissent généralement en deux groupes. Alexandre Delcayre, Director, Systems Engineering, Southern Europe, Russia CIS & Israel chez Palo Alto Networks partage son expertise sur le sujet et nous livre les 4 points clés pour les RSSI

Lire l'article

Les 5 clés pour gérer votre flotte mobile iPhone & iPad

Pour gagner en compétitivité et réactivité, les entreprises ont besoin d’outils mobiles au top des technologies actuelles. Voici une solution de financement innovante accompagnée de nombreux services pour acquérir et gérer une flotte mobile iPhone & iPad.

Lire l'article

Intel : le cadeau de Noël empoisonné ?

Meltdown et Spectre sont les deux cadeaux de Noël d'Intel, leader mondial du microprocesseur. Ces failles secouent le monde et bouleversent les comportements éthiques. Frans Imbert-Vier, Dirigeant d’UBCOM partage sa réflexion sur le sujet.

Lire l'article

Les prévisions sécurité pour 2018 : automatisation, conseil d’administration et GDPR

En 2017, les failles et les menaces de sécurité ont établi de nouveaux records en matière d’attaque des données personnelles. De WannaCry à Petya, la liste des fuites sophistiquées et de grande envergure s’est allongée presque quotidiennement. Cette année, les fuites ont touché plusieurs centaines de millions de personnes à travers le monde.

Lire l'article

SD-WAN : et si on passait au co-management ?

Le marché du SD-WAN connait depuis quelques années une croissance phénoménale. Selon IDC, 75 % des entreprises américaines prévoient ainsi d'adopter une solution SD-WAN dans les deux prochaines années.

Lire l'article

Digital Workplace : convergence de l’IT et des communications unifiées

Avec l’annonce de la mise hors service progressive du Réseau Téléphonique Commuté (RTC) à partir de la fin 2018, les entreprises sont obligées de revoir leurs installations. Des changements qui ne datent finalement pas d’hier. Eric Leblanc, Vice-Président France, Benelux et Afrique Francophone chez Unify, nous livre sa réflexion sur le sujet.

Lire l'article

Comment explorer un nouveau business model ?

Il ne suffit pas d’investir dans le digital juste pour investir, mieux vaut mener une réflexion pointue en amont et définir les priorités. Les pistes sont diverses, retenons en sept pour relancer les stratégies innovation et disruptives.

Lire l'article

RGPD : traitement et conservation des données

Le niveau de conformité des sites français vient d’être passé au crible. Sur quels axes faut-il avancer ? et quelles sont les compétences à développer ?

Lire l'article

RGPD : entre CDO et DPO …

Le 25 mai 2018, toutes les entreprises devront respecter la nouvelle réglementation européenne relative à la vie privée et aux données personnelles : près de 7 entreprises sur 10 cherchent à recruter de nouveaux profils, CDO, DPO …. Une très bonne vision des processus et de fortes aptitudes à la communication seront privilégiées !

Lire l'article

La maîtrise des environnements multi-cloud, l’avenir de DevOps

Quelles sont les tendances de l’univers Cloud ? Quelles sont les exigences de la mise en œuvre d’une organisation DevOps ? Face aux données qui ne cessent de croître, quels sont les outils et les stratégies clés à adopter ? Autant de questions qui se posent aux décideurs informatiques. Jonathan Lamiel, Senior Product Manager chez Talend nous livre sa réflexion.

Lire l'article

Cloud & Stockage dans les entreprises françaises

Comment répondre aux besoins actuels de stockage face aux technologies émergentes ? Comment les entreprises gèrent-elles l’infrastructure et les applications ? Si l’on prend en compte les projections, les entreprises doivent s’adapter urgemment pour des infrastructures de stockage évolutives …

Lire l'article

Comment maîtriser les cyberattaques ?

En 2016, 57% des entreprises ont été victimes d’une cyberattaque (32% en 2015). Les entreprises françaises ont, en moyenne, affronté plus de 29 attaques en 2016, contre 13 l'année précédente selon le Cesin. La vigilance est encore à la une !

Lire l'article

Reprendre le contrôle de la gestion électrique des salles informatiques

Dans un monde numérique ultra connecté, où l’instantanéité régit la plupart des comportements et des processus, la disponibilité des infrastructures - et des applications qu’elles portent - devient cruciale, quelle que soit la taille de l’entreprise.

Lire l'article

5 leviers pour assurer la gestion énergétique des salles informatiques

La consommation énergétique ne peut rester incontrôlée. Elle est devenue le nerf de la guerre de toutes les entreprises. Ainsi, de nouveaux équipements procurent une gestion énergétique aussi dynamique et intelligente que celle des charges de travail, du réseau ou du stockage. Ne passez pas à côté !

Lire l'article

Cybersécurité : prédictions et recommandations

Analyse prospective de la région EMEA à l’horizon 2018 et au-delà …Greg Day, VP & CSO EMEA chez Palo Alto Networks nous livre ses réflexions.

Lire l'article

Les tendances du recrutement IT

Face à un marché IT de plus en plus concurrentiel, comment se comportent les entreprises qui recrutent ? La création de ces postes en France affiche une croissance moyenne de 20 % par an depuis 2015. Retour sur le déséquilibre entre l’offre et la demande …

Lire l'article

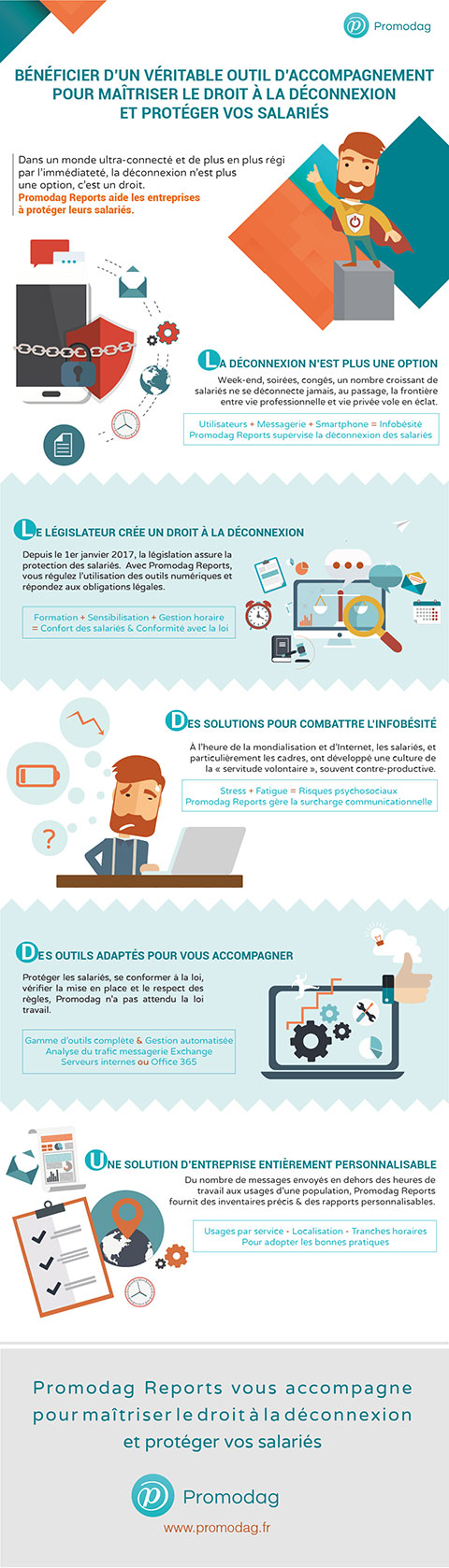

Les clés pour maîtriser le droit à la déconnexion

Dans un monde ultra-connecté et toujours plus régi par l'immédiateté, un nombre croissant de salariés ne se déconnecte jamais complètement. On travaille de partout et n'importe quand, pour faire face à la pression sociale et aux défis de l'instantanéité. Au passage, la frontière entre vie professionnelle et vie privée vole en éclat. Aujourd'hui la déconnexion n'est pas une option.

Lire l'articleLes plus consultés sur iTPro.fr

- Les entreprises françaises craignent de mesurer leur empreinte carbone !

- Java fête ses 30 ans et se tourne vers l’avenir !

- IA : l’urgence de combler le fossé entre ambition et exécution

- Data center : l’efficacité énergétique au cœur de la révolution

- La recherche clinique boostée par l’IA et le cloud de confiance