Utilitaire ligne de commande de Windows Server 2003

par Sean Deuby - Mis en ligne le 31/03/2004

De nouveaux utilitaires facilitent le scripting

Les OS Windows de Microsoft doivent

beaucoup de leur succès initial à

leur GUI, qui s'éloignait radicalement

des OS orientés texte de l'époque...Je me souviens encore du sentiment que

j'ai éprouvé face à l'interface Windows

3.0 après des années d'utilisation de

systèmes à écran passif 24 x 80.

Toutefois, comme l'OS a mûri, Microsoft

a pris conscience qu'un utilitaire

ligne de commande est supérieur à son

homologue graphique dans de nombreux

cas. Le domaine le plus évident

est bien sûr l'automatisation. On peut

utiliser un petit nombre d'utilitaires

ligne de commande et un fichier batch

pour créer une tâche planifiée qu'il est

pratiquement impossible de créer au

moyen d'un snap-in Microsoft Management

Console (MMC). Un riche ensemble

de ressources de scripting, y

compris des langages comme VBScript

et des interfaces comme ADSI (Active

Directory Service Interfaces) et WMI

(Windows Management Instrumentation),

sont à la disposition de l'administrateur.

Malheureusement, l'administrateur

moyen n'a généralement pas le

temps d'apprendre suffisamment ces

outils pour construire des utilitaires

productifs. Il faut aux administrateurs

des utilitaires puissants, prêts à l'emploi,

qu'ils peuvent injecter dans un fichier

batch et, le plus souvent, il les

leur faut sur le champ. Comme les administrateurs

doivent pouvoir utiliser

les programmes rapidement, la documentation

doit être de bonne qualité.

Une syntaxe homogène dans tous les

utilitaires et des messages d'erreur informatifs,

tous deux cruellement absents

par le passé, sont nécessaires

pour que les administrateurs apprennent

les utilitaires rapidement.

Microsoft a mis au point Command

Line Management, un bureau de programme

distinct dans le projet de développement

Windows Server 2003,

pour répondre aux besoins de ces administrateurs.

Survolons neuf utilitaires

ligne de commande significatifs

pour Windows 2003 que l'équipe du

programme Command Line Management

a créé ou amélioré à partir des

outils existants.

Outlook 2003 : la révolution « cachée » de votre messagerie (première partie)

par Christophe Leroux - Mis en ligne le 24/03/2004

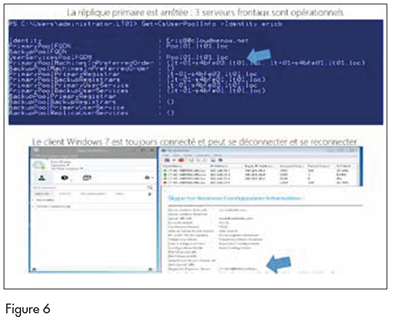

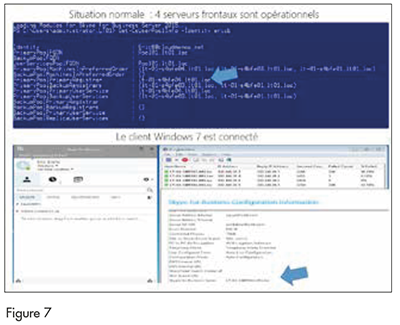

Une messagerie électronique ne peut se concevoir sans la prise en compte du réseau reliant les utilisateurs de la messagerie aux serveurs chargés de l'héberger.

Dans le domaine de la messagerie, Microsoft a mis sur le marché au cours du second semestre 2003 deux nouvelles versions de ses produits dédiés à la messagerie électronique : Microsoft Outlook 2003 et Microsoft Exchange Serveur 2003

Ces deux produits disposent d'une importante quantité de nouveautés qui ont commencé à être détaillées dans les précédents numéros du magazine Exchange et qui, bien entendu, le seront par la suite tant le sujet est vaste. Au cours de cette nouvelle série d'articles, nous allons nous focaliser sur un ensemble d'innovations invisible ou très discret pour les utilisateurs mais indispensable à prendre en compte lors du déploiement d'une messagerie : l'optimisation de la bande passante reliant les utilisateurs à leur boîte aux lettres, ainsi que la perception de la qualité du réseau par ces utilisateurs.

Ces deux premier articles vont présenter le fonctionnement du nouveau mode d'accès d'Outlook 2003 : le mode « cache Exchange ». Nous y verrons entre autres comment s'effectuent la synchronisation des messages et du carnet d'adresse ainsi que la prise en compte automatique du débit réseau disponible.

7 étapes pour le cryptage SSL

par Gary Zaika - Mis en ligne le 21/01/2004

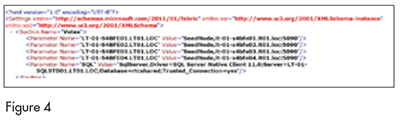

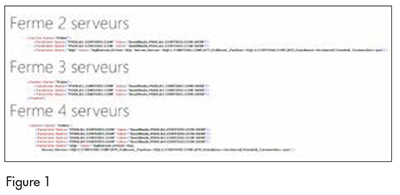

Instaurez le cryptage automatique dans un environnement SQL Server 2000 en cluster

Dans SQL Server 2000, Microsoft a

introduit de nouvelles fonctions pour

apporter toujours plus à ses clients en

matière de sécurité des données. A cet

égard, il existe une fonction peu comprise

: le support automatique du trafic

de réseau crypté par SSL ( Secure

Sockets Layer) entre les clients et le

serveur.

Dans SQL Server 2000, Microsoft a

introduit de nouvelles fonctions pour

apporter toujours plus à ses clients en

matière de sécurité des données. A cet

égard, il existe une fonction peu comprise

: le support automatique du trafic

de réseau crypté par SSL ( Secure

Sockets Layer) entre les clients et le

serveur. Certes, le cryptage ralentit légèrement

la performance parce qu'il

demande des actions supplémentaires

des deux côtés de la connexion réseau.

Mais, pour les utilisateurs soucieux de

sécuriser leurs communications en

réseau, les avantages du cryptage l'emportent

largement sur ce léger ralentissement.

Le cryptage est particulièrement

utile quand les clients se

connectent au SQL Server par Internet

et que les données empruntent des réseaux

publics.

Le cryptage SSL est devenu un

standard : c'est celui que la plupart des

entreprises utilisent pour leurs applications

Internet et e-commerce. Il existe

deux niveaux de cryptage SSL, 40 bits

et 128 bits, qui offrent différents types

de protection. SQL Server 2000 gère

les deux niveaux de cryptage. Pour

faire fonctionner le cryptage SSL, vous

devez obtenir une clé (ou certificat) valide

auprès d'une CA (Certificate

Authority) de confiance ou trusted.

Après avoir installé le certificat sur un

système qui utilise SQL Server 2000,

vous pouvez configurer SQL Server

pour qu'il impose le cryptage entre les

clients et le serveur. Windows 2000 est

livré avec son propre CA utilisable pour

des applications intranet. La plupart

des sociétés utilisent des CA tierce partie

pour les applications Internet. (Pour plus d'informations sur les CA,

voir l'encadré « Principes de base du

CA », ci-après).

Le cryptage SSL est différent du

cryptage Multiprotocol Net-Library que

l'on trouve dans les releases SQL

Server antérieures à SQL Server 2000.

Le cryptage SSL supporte toutes les bibliothèques

et protocoles de réseau, y

compris les types les plus répandus :

TCP/IP et Name Pipes (pour des installations

en cluster, seules ces deux bibliothèques

de réseau sont disponibles).

Vous pouvez aussi utiliser le

cryptage SSL pour des instances multiples

de SQL Server, alors que le

cryptage Multiprotocol Net-Library qui

utilise l'API de cryptage Windows RPC,

ne reconnaît que l'instance par défaut

de SQL Server 2000. Le client ou le

serveur (mais pas les deux) peut demander le cryptage SSL. Le cryptage

demandé par le client précise que

toutes les communications allant de ce

client à tous les serveurs connectés seront

cryptées. Le cryptage demandé

par le serveur stipule que toutes les

connexions entrant dans le serveur seront cryptées puis décryptées sur

celui-ci.

Il est plus difficile de configurer le

cryptage pour des instructions en cluster

que pour un serveur autonome.

Beaucoup de sources expliquent comment

installer le cryptage SSL sur une seule boîte, mais il est plus difficile de

trouver des informations sur l'installation

du cryptage SSL dans un environnement

en cluster. Malheureusement,

SQL Server Books Online (BOL) ne

renseigne pas beaucoup sur la manière

de configurer le cryptage SSL et ne fait

qu'effleurer les exigences de configuration

pour un environnement en cluster.

Il faut aussi chercher à l'extérieur

de BOL pour obtenir des informations

sur la manière d'installer les certificats

d'authentification appropriés. Mais,

avec des instructions claires, la mise en

place du cryptage SSL s'effectue sans

mal. Voyons en détail comment installer

le cryptage SSL dans un environnement

en cluster pour une société fictive

appelée IDM.

Testez par unités vos procédures stockées

par Dan Sawyer - Mis en ligne le 21/01/2004

Mettez en forme votre code de procédure

Imaginez ceci : vous venez juste de finir

le débogage de la dernière procédure

stockée pour la dernière application

SQL Server du département.

Etes-vous satisfait de votre travail ? Etesvous

certain que votre code T-SQL sera

à la hauteur des attentes des utilisateurs

? Quid des fonctionnalités que

vous avez placées dans le code ? ...

Imaginez ceci : vous venez juste de finir le débogage de la dernière procédure stockée pour la dernière application SQL Server du département. Etes-vous satisfait de votre travail ? Etesvous certain que votre code T-SQL sera à la hauteur des attentes des utilisateurs ? Quid des fonctionnalités que vous avez placées dans le code ? Avezvous couvert tous les aspects de la gestion ? Chaque fonction tient-elle ses promesses comme prévu dans tous les scénarios d'exploitation normaux?

Même si vous pouvez répondre par

oui à toutes ces questions, le moment

de relâcher votre effort n'est pas encore

venu. Qu'en est-il des suites possibles

? Avez-vous testé les conditions

d'erreur courantes qui ont causé des

problèmes par le passé ? Et qu'en est-il

des gestionnaires d'erreurs ? Sont-ils eux-mêmes impeccables ? Si vous vous

sentez faiblards dans l'un de ces domaines,

il vaut peut-être mieux réévaluer

la manière dont vos procédures

stockées sont testées par unités.

Contrairement aux tests système

que les testeurs professionnels effectuent

après qu'une application ait été

entièrement codée, le test par unités

recherche les erreurs dans des modules

individuels, comme les procédures

stockées, tout au long du développement

de ces modules. Le test par

unités n'est pas difficile mais, pour être

efficace, il exige du planning, de la documentation

et, par-dessus tout, une

compréhension partagée de certains

principes de base. Donc, avant de plonger

dans le processus de test, commençons

par dissiper quelques préjugés

courants sur le test par unités, qui nuisent

souvent à son efficacité.

Gestion de configuration logicielle

ARCAD Software ouvre sa suite de gestion de configuration logicielle ‘ARCAD Skipper' aux composants multi plates-formes.

Le nouveau module Changer Client permet aux clients iSeries de centraliser l'ensemble de leur patrimoine applicatif sur la plate-forme au travers de l'IFS (Integrated File System).

Lire l'article

Actualités Windows NT / 2000 – Semaine 03 – 2004

Toutes les Actualités du 12 au 18 Janvier 2004

Lire l'article

Les nouveautés de la semaine 03 – Windows 2000 & .Net – 2003

Tous les nouveaux produits du 12 au 18 Janvier 2004

Lire l'article

Topologie de l’authentification

par Gil Kirkpatrick - Mis en ligne le 15/01/2004

Configurez les enregistrements SRV DNS pour accélérer l'authentification

Vous êtes chargé de concevoir un

nouveau déploiement d'AD (Active

Directory) Windows 2000 pour un réseau

de plus de 10 000 utilisateurs et

plus de 300 serveurs répartis sur 30

emplacements physiques, reliés par

des lignes T1 parfois surchargées. Quel

est votre plus gros souci ?Vous êtes chargé de concevoir un

nouveau déploiement d'AD (Active

Directory) Windows 2000 pour un réseau

de plus de 10 000 utilisateurs et

plus de 300 serveurs répartis sur 30

emplacements physiques, reliés par

des lignes T1 parfois surchargées. Quel

est votre plus gros souci ? Si vous êtes

comme la plupart des concepteurs

d'AD, la réplication est ce qui vous réveille

à 3 heures du matin et continue à

vous préoccuper après votre quatrième

tasse de café de 10 heures.

Pourtant, aussi importante soit-elle,

votre topologie de réplication n'est

probablement pas ce qui devrait vous

mobiliser le plus. En exploitation classique,

la réplication ne représente

qu'une partie relativement petite du trafic réseau qu'AD génère et une latence

de réplication de bout en bout,

même de quelques heures, ne gêne

pas vraiment les utilisateurs. Mais si

vous laissez le temps d'authentification

d'AD, même d'un seul utilisateur, dépasser

20 secondes environ, vous pouvez

parier que le téléphone du Help

desk va sonner. Quand vous comprendrez

la manière dont les clients AD localisent

un DC (domain controller) visà -

vis duquel ils pourront s'authentifier,

vous pourrez configurer vos clients et

DC pour réduire le temps d'authentification

et améliorer la performance globale.

Gestion des performances dans Windows

par Darren Mar-Elia - Mis en ligne le 15/01/2004

Maîtrisez les anciens et nouveaux outils de supervision

des performances

En matière de gestion des performances

dans un environnement

Windows, la première chose qui vient à

l'esprit pourrait bien être l'outil

Performance Monitor...En matière de gestion des performances

dans un environnement

Windows, la première chose qui vient à

l'esprit pourrait bien être l'outil

Performance Monitor. Il a été le principal

outil d'information sur les performances

depuis les premiers jours de

Windows NT. Vous pourriez aussi choisir

Task Manager ou WMI (Windows

Management Instrumentation) qui exposent

les données de Performance

Monitor, et offrent un modèle permettant

d'exposer d'autres types d'informations

de gestion concernant les performances.

Je donne ici quelques

conseils sur la manière d'utiliser

au mieux certains amis, anciens

mais actualisés - comme Performance

Monitor et WMI - et je mets en lumière

quelques nouveaux outils Windows XP

et explique comment les utiliser.

Trucs & Astuces : gestion des profils, .Net & IIS, IE

Special trucs & Astuces sur Windows XP

Retrouvez une sélection des meilleurs Trucs & Astuces concernant Windows XP : La gestion des profils itinérants, l'option "Save for web" d'IE, la gestion des miniatures, la planification des tâches ...

Article 1558

|

|

| Pourquoi tout repenser quand on peut tout accélérer ! Recevez gratuitement votre version d'évaluation, découvrez en ligne un dossier spécial ou assistez près de chez vous à des séminaires gratuits. cliquez ici. |

Les nouveautés de la semaine 49 – Windows 2000 & .Net – 2003

Tous les nouveaux produits du 01 au 08 Décembre 2003

Lire l'article

Actualités Windows NT / 2000 – Semaine 49- 2003

Toutes les Actualités du 01 au 08 Décembre 2003

Lire l'article

Le wizard Compare and Update Fixes s’améliore en V5R2

par Kent Milligan - Mis en ligne le 15/01/2004

Utilisez la collection d'inventaire de Management Central pour comparer les correctifs

logiciels respectifs de vos systèmes

Dans la V4R4, IBM a ajouté le wizard

Compare and Update Fixes à

Management Central pour permettre

aux utilisateurs de garder les systèmes

synchronisés dans leurs réseaux, du

point de vue des PTF installés. En

V5R2, IBM a amélioré considérablement

le wizard Compare and Update

Fixes. Voyons quelques généralités sur

le wizard et les nouveautés et changements

de la V5R2...Dans la V4R4, IBM a ajouté le wizard

Compare and Update Fixes à

Management Central pour permettre

aux utilisateurs de garder les systèmes

synchronisés dans leurs réseaux, du

point de vue des PTF installés. En

V5R2, IBM a amélioré considérablement

le wizard Compare and Update

Fixes. Voyons quelques généralités sur

le wizard et les nouveautés et changements

de la V5R2.

Suivez le traffic Web avec l’iSeries HTTP Server

par Sanjay Lavakare - Mis en ligne le 15/01/2004

Comme IBM fait jouer à l'iSeries un

rôle important dans le domaine des

serveurs Web, les utilisateurs ont commencé

— bon gré mal gré — à héberger

leur contenu Web sur la black box.

Comme cette tendance se poursuit, on

devrait bientôt s'interroger sur l'administration

Web et son entourage. Dans

le cas d'un intranet hébergé sur un

iSeries, on pourrait, par exemple, vouloir

superviser l'utilisation du site Web.

Autrement dit, quand le contenu du

Web sert à disséminer l'information

d'entreprise dans la société, les développeurs

doivent connaître l'utilité du

contenu...Comme IBM fait jouer à l'iSeries un

rôle important dans le domaine des

serveurs Web, les utilisateurs ont commencé

— bon gré mal gré — à héberger

leur contenu Web sur la black box.

Comme cette tendance se poursuit, on

devrait bientôt s'interroger sur l'administration

Web et son entourage. Dans

le cas d'un intranet hébergé sur un

iSeries, on pourrait, par exemple, vouloir

superviser l'utilisation du site Web.

Autrement dit, quand le contenu du

Web sert à disséminer l'information

d'entreprise dans la société, les développeurs

doivent connaître l'utilité du

contenu. Les utilisateurs se servent-ils

vraiment de l'information ? Accède-ton

plus fréquemment à certaines

pages qu'à d'autres ? Y a-t-il des tentatives

non autorisées ?

Pour répondre à ces questions, certains

experts recommanderaient volontiers

un analyseur de site. Mais, si

vous ne voulez pas recourir à un outil

aussi élaboré, pourquoi ne pas chercher

les réponses dans la boîte au trésor

de l'OS/400 ? Croyez-moi, c'est le

meilleur moyen d'obtenir la réponse à

vos questions de base. Il vous suffit de

mettre en place les fonctions de logging

du serveur HTTP. Bien entendu,

pour cela, vous devez d'abord installer

le serveur HTTP sur l'iSeries. Cet article

vous montre d'abord la préparation

initiale puis décrit la manière d'activer

le logging d'utilisation.

Programmer avec PHP sur l’iSeries

par Tim Massaro et Davis Larson - Mis en ligne le 21/01/2004

Avec ce code PHP open-source, réalisez rapidement votre projet Web

HYPERTEXT PREPROCESSOR LANGUAGE

(PHP) est un puissant langage

script côté serveur, pour la création de

pages Web. Langage script signifie que

PHP n'a pas besoin de compilation, façon

Perl ou Rexx. Comme PHP est un

langage côté serveur, on peut l'inclure

directement dans HTML, et il est reconnu

et traité par un serveur Web...

HYPERTEXT PREPROCESSOR LANGUAGE

(PHP) est un puissant langage

script côté serveur, pour la création de

pages Web. Langage script signifie que

PHP n'a pas besoin de compilation, façon

Perl ou Rexx. Comme PHP est un

langage côté serveur, on peut l'inclure

directement dans HTML, et il est reconnu

et traité par un serveur Web.

Le premier P dans PHP est un vestige

du sigle original de Personalized

Home Page, terme forgé par le créateur

de PHP, Rasmus Lerdorf, quand il

utilisa pour la première fois un ensemble

de scripts Perl pour superviser

l'accès à son CV en ligne. Depuis lors,

PHP est devenu le modèle facultatif le

plus répandu configuré sur les serveurs

Web (voir http://www.netcraft.

com/s_survey et http://www.securityspace.

com/s_survey/data/man.20024/

apachemods.html).

Ici, nous présentons le langage

PHP et nous vous montrons pas à pas

comment configurer PHP pour accéder

à DB2 UDB à partir de votre serveur

Apache Web. Ensuite, nous fournissons

des exemples montrant

comment les sites iSeries peuvent utiliser

PHP pour créer des pages Web dynamiques d'après des bases de données

DB2 UDB iSeries nouvelles ou

existantes.

Intégrer RPG et Java avec JNI

par Gary Guthrie et Brian Farrar - Mis en ligne le 21/01/2004

Cette série traite de l'intégration de Java dans vos applications RPG - voici comment

préparer votre environnement

Le plus souvent, les applications

iSeries ne sont constituées que de programmes

RPG et de routines CL. Mais

Java s'y faufile de plus en plus. N'en déplaise

aux inconditionnels du RPG,

Java lui dame le pion pour certaines

fonctions...

Le plus souvent, les applications iSeries ne sont constituées que de programmes RPG et de routines CL. Mais Java s'y faufile de plus en plus. N'en déplaise aux inconditionnels du RPG, Java lui dame le pion pour certaines fonctions.

Si vous vous demandez en quoi

Java est préférable pour une application

iSeries, prenez le cas d'une application

dotée d'une interface navigateur

vers des processus RPG d'arrière

plan. Pour une telle interface, Java

convient plus naturellement que RPG.

Autre exemple : Java possède déjà de

robustes routines socket ; alors pourquoi

écrire des serveurs et des clients

socket basés sur RPG ? En vérité, vos

applications devraient simplement fournir une interface entre RPG et les

routines socket Java.

La force des applications qui utilisent

le couple RPG/Java ne réside pas

dans la supériorité supposée de l'un

des langages par rapport à l'autre, mais

à la manière dont les applications intègrent les deux. Quand vous intègrerez

RPG et Java, vous devrez choisir

entre plusieurs possibilités quant aux

techniques à utiliser pour les divers aspects

des applications. Par exemple,

comment devriez-vous invoquer Java à

partir de RPG ? Devriez-vous accéder

aux données en utilisant JDBC (Java

Database Connectivity), des routines

de Toolbox for Java d'IBM, ou des routines

d'I/O natives ?

Dans cette série sur l'intégration

RPG/Java, vous vous mettrez dans la

peau d'un développeur RPG et d'un

développeur Java, dont aucun n'est familiarisé

avec le domaine de l'autre

avant de travailler ensemble sur un

projet. Nous montrerons aux développeurs

comment instaurer et utiliser un

environnement Java sur l'iSeries. Les développeurs RPG apprendront à

écrire des programmes RPG qui utilisent

JNI (Java Native Interface) pour invoquer

les programmes Java et interagir

avec eux. De même, nous

montrerons aux développeurs Java

comment utiliser JNI pour communiquer

avec les procédures des programmes

de service RPG.

Avant de parler de JNI, nous nous

assurerons que vous êtes prêt pour

Java. Nous passons donc en revue le

logiciel nécessaire, nous préparons un

environnement pour Java, et nous

compilons et exécutons le programme

Java.

Faciliter les appels de programme à partir de java

L’excellente interface de PCML simplifie la conversion de paramètres lors de l’appel de programmes iSeries à partir de JavaLa plupart des développeurs iSeries qui s’intéressent à Java n’envisagent pas de remplacer leurs applications RPG par Java : ils songent plutôt à intégrer Java dans leur outil de développement. Plus particulièrement, les développeurs iSeries veulent créer des applications Java capables d’utiliser les données et la logique de gestion iSeries. Bien qu’une application Java puisse accéder aux données iSeries directement en utilisant l’accès au niveau enregistrement ou JDBC, il vaut souvent mieux appeler un programme RPG ou Cobol en utilisant Java. C’est pour faciliter cette manœuvre qu’IBM a créé PCML (Program Call Markup Language) – un dialecte XML spécialisé qui permet de définir les paramètres de l’appel de programme par la terminologie iSeries familière.

Nous verrons comment développer et utiliser un document PCML pour appeler un programme iSeries à partir d’une application Java. Mais voyons d’abord quand une telle approche est intéressante.

Audit des bases de données MS SQL Server 7 et 2000

iNetsoft propose un outil pour l'audit des bases de données MS SQL Server 7 et 2000 : OmniAudit de l'éditeur américain Krell Software.

OmniAudit permet d'identifier de manière automatique et transparente toutes les modifications apportées aux données dans vos bases de données Microsoft SQL Server 7.0 ou 2000.

Lire l'articleLes plus consultés sur iTPro.fr

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise