Implémentation

Voici la liste de différentes étapes à ne pas oublier pour mettre en place Live Migration :

1. Implémenter un domaine Active Directory

2. Connecter les nœuds au SAN

3. Installer le rôle Hyper-V sur les nœuds

4. Créer un réseau virtuel Hyper-V

Architecture

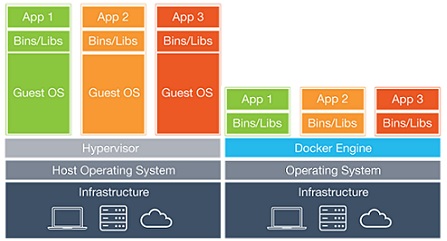

Pour permettre ce tour de force, il est impossible de recourir aux anciennes techniques de gestion de disque que l’on trouve sur les clusters classiques car elles sont assez lourdes à administrer et requièrent un temps de basculement plus important (un disque dur par machine virtuelle, temps

Notion de responsabilité (Qui)

Comme par habitude les prérogatives sont souvent affectées à un groupe de personnes. Les rôles de dérogent pas à la règle hormis le fait que l’on puisse malgré tout, les attribuer à un simple utilisateur ou à des stratégies.

Des groupes prédéfinis existent déjà dans l’environnement Exchange 2010

Notion de contenu (Quoi)

Maintenant que nous savons sur quelle étendue nous sommes capables de travailler, intéressons nous à ce que nous allons pouvoir modifier. Comme nous le disions plus haut Exchange possède dans la version 2010, 65 rôles prédéfinis consultables à l’adresse suivante : http://technet.microsoft.com/fr-fr/library/dd638077.aspx

Ces rôles

La biométrie, une nouvelle étape

L’utilisation de la biométrie permet de contourner ou de compléter les solutions de cartes à puce pour la gestion de l’authentification forte, globalement, la biométrie permet l’implémentation des solutions suivantes :

• Utilisation d’un troisième facteur d’authentification : l’utilisation de la biométrie peut permettre

Utilisation de PKCS#11 et intégration des environnements hétérogènes à l’infrastructure Microsoft

L’utilisation du Microsoft minidriver et de la DLL BaseCSP.dll permet de faciliter l’adoption de la carte à puce en tant que support universel pour l’authentification. En effet, grâce au service Microsoft Update, les drivers des différents matériels compatibles avec le framework minidriver de Microsoft sont déployés automatiquement

La proposition de valeur d’une infrastructure d’authentification forte basée sur des technologies Microsoft

Depuis de nombreuses années, Microsoft propose plusieurs briques importantes dans l’écosystème de l’authentification forte, il est important de noter que ces fonctions ne sont pas « neuves », et ont été intégrées très tôt dans les solutions proposées par l’éditeur, par exemple, la première version de l’autorité

« Chapeau malware et botnets de cuir »

Enfin, la cinquième édition des TechDays laisse une grande place aux questions de sécurité, puisqu’une vingtaine de sessions les abordera. « C’est un important sujet transverse », confirme Eric Mittelette. L’une d’elles devrait néanmoins sortir du lot, avec un intitulé qui ne laissera personne indifférent : «

Le prochain gisement d’économies d’énergie

« C’est un sujet qui bouge particulièrement ». Ce sujet, c’est le Green IT. Eric Mittelette et Frédéric Bordage, fondateur du site greenit.fr, animeront une table ronde sur le thème « Couche logicielle : Green Design pattern ». « Le prochain gisement d’économies d’énergie, notamment en ce

SharePoint Workspace

Techniquement, SharePoint Server 2010 et SharePoint Foundation stockent leurs données dans une base SQL Server. Pour simplifier l’installation, Microsoft fournit une version de SQL Server Express. En production, le choix se portera sur le produit complet SQL Server 2005 ou 2008. Tous les produits sont maintenant en

Bibliothèques de documents

Le ruban, déjà présent dans les applications Office est maintenant présent dans l’interface. Il peut facilement s’escamoter.

Au sein d’un site, se trouvent les fonctionnalités de celui-ci : Les bibliothèques de documents permettent de stocker tout type de fichiers non exécutables. Il est possible

Se connecter au System i

Si vous allez travailler avec .NET ou avec d’autres outils de développement qui ne sont pas des langages System i natifs, il vous faudra apprendre à relier vos applications au System i. Que vous développiez des applications Windows autonomes déployées sur les PC des utilisateurs ou des

Parlons outillage

D’après mon expérience, il est presque aussi important de se familiariser avec les outils de développement prévus que d’apprendre le .NET Framework ou l’un des langages de programmation. Pour le développement d’applications .NET, l’environnement privilégié est Microsoft Visual Studio. Microsoft le propose en trois éditions : Professional,

Intégrer les instructions SQLCMD

L'utilitaire en ligne de commande SQLCMD est souvent ignoré par les utilisateurs de SQL Server qui lui préfèrent SQL Server Management Studio (SSMS) et son interface graphique. Pourtant SQLCMD dispose d'instructions qui lui sont propres et qui se révèlent particulièrement intéressantes lors de l'exécution de scripts. Afin d'améliorer le

Lire l'article

Associer un raccourci clavier à vos procédures stockées

Lors de l'exécution de tâches administratives ou bien de développement, on est fréquemment amené à exécuter certaines procédures stockées comme sp_help, sp_depends, … ou bien votre propre procédure. Cela nous conduit à saisir régulièrement l'instruction ce qui, bien sûr, n'est pas optimum. SSMS propose d'associer un raccourci

Identifier d’un coup d’oeil la connexion

SSMS, et c'est là l'un de ses objectifs, permet de travailler avec un seul et même outil sur différentes instances SQL Server. Lorsque le travail sur les différentes instances s'effectue à partir de l'explorateur d'objet, la structure arborescente des objets permet d'identifier facilement sur quelle instance l'opération

Dossier SQL Server : Utiliser toutes les différentes possibilités de SSMS (1/2)

Bien évidement tout le monde utilise SQL Server Management Studio (SSMS) mais comme tout outil, on n'utilise que la partie que l'on connaît.

Il n'est pas question dans cet article d'expliquer comme réaliser telle opération d'administration ou bien comment il est possible d'écrire telle requête SQL, mais plutôt comment il possible d'automatiser certains usages ou d'obtenir une présentation plus lisible des informations ou bien encore comment intégrer les jeux d'instructions SQLCMD. L'objectif de cet article est donc de vous présenter quelques aspects méconnus de SSMS non pas pour savoir qu'ils existent mais bien parce qu'ils permettent de gagner du temps et facilitent l'usage de SSMS et donc le travail avec les instances SQL Server. Les quelques points mis en évidence ici ne sont pas limitatifs mais ils ont été choisis pour leur pertinence.

Lire l'article

AppLocker est-il fait pour vous ?

AppLocker est une solution puissante et simple d’utilisation pour la gestion d’une liste blanche d’applications, mais il comporte un certain nombre de limitations à connaître. Premièrement, cet outil ne fonctionne que sur les postes client Windows 7 ou Windows Server 2008 R2.

Une autre

L’utilité d’AppLocker

AppLocker vous permet de démarrer avec des règles par défaut englobant les applications les plus susceptibles d’être autorisées, notamment tous les programmes installés et les applications situées dans le dossier Windows. Il est ensuite possible d’ajouter des règles afin d’appliquer une stratégie plus stricte. Une autre fonction

Bienvenue dans la réalité

La première application Azure externe de Microsoft est apparue dans la bêta à la fin juin 2009. Intitulée Microsoft Hohm, elle est conçue pour aider les particuliers à surveiller la consommation énergétique de leur foyer et, au final, à réaliser des économies financières.

Tarification de la