Les

Les cartes à puce ne sont pas parfaites. Les pirates peuvent les attaquer malgré

leurs qualités. Elles sont toujours sujettes au risque d'erreur humaine principalement

en ce qui concerne le code PIN. Les risques sont les mêmes que pour les mots de

passe.

Par exemple, certaines personnes conservent

Seul l’avenir le dira

Le scénario décrit dans cet article représente le cas le plus simple possible.

Théoriquement une entreprise équipée de postes de travail Windows 2000 Professional

disposant d'un port série libre et possédant déjà une hiérarchie de CA peut très

bien mettre en oeuvre la connexion par carte à puce en

Installation des cartes à puce

Pour pouvoir utiliser les cartes à puce, il faut disposer de la PKI, qui accompagne Certificate Server et Active Directory (AD) dans Windows 2000. Il existe une variété impressionnante d'options pour configurer la PKI, selon les cas : héberger sa propre Autorité de certification (CA pour Certificate Authority), l'outsourcer à

Lire l'article

Application des contraintes de clé étrangère

SQL Server propose trois possibilités pour contrôler l'application des contraintes de clé étrangère. On peut ajouter des contraintes après avoir ajouté des données, désactiver temporairement le contrôle des références de clé étrangère, ou utiliser bcp (bulk copy program) ou encore la commande BULK INSERT pour charger des données et éviter

Lire l'article

Utilisation de contraintes de clé étrangère

Voici quelques détails supplémentaires à propos des contraintes de clé étrangère. En règle générale, une clé étrangère d'une table référence une clé primaire d'une autre table. On peut utiliser une contrainte de clé étrangère pour référencer une colonne avec une contrainte Unique (à la place d'une colonne avec contrainte de

Lire l'article

Triggers (ou Déclencheurs)

Comme je l'ai déjà mentionné, dans les versions antérieures à SQL Server 6.0, les déclencheurs constituent le seul moyen de mettre en oeuvre des actions référentielles. Avec SQL Server 7.0 et 6.5, il faut utiliser les triggers pour effectuer toute action autre que celle définie par défaut, NO ACTION. Avec

Lire l'article

Application de l’intégrité référentielle

Les versions de SQL Server antérieures à la 6.0 ne permettent pas de déclarer des relations de clé primaire et étrangère dans les définitions de table. Toute validation d'intégrité référentielle doit être effectuée par le biais de déclencheurs qu'il faut coder en T-SQL. SQL Server 6.0 a amené les contraintes,

Lire l'article

Pense-bête et recommandations

Les serveurs proxy LDAP permettent d'obtenir, de manière mieux contrôlée et plus sûre, des données des services d'annuaire via l'Internet, un extranet ou une application d'intranet sécurisée. Ces produits sont seulement en train de prendre forme. Mais ils offrent plusieurs fonctions uniques issues des fonctionnalités traditionnelles des firewalls, notamment la

Lire l'article

Les solutions de serveurs proxy LDAP

Les solutions de serveurs proxy LDAP sont spécifiques aux éditeurs et n'offrent guère de possibilité de comparaison. Elles proposent toutes les mêmes fonctions de base, à savoir la capacité d'accepter plusieurs requêtes de clients LDAP et de renvoyer les résultats à partir d'un ou plusieurs serveurs LDAP. ILPS. ILPS existe

Lire l'article

Comment fonctionne le proxy LDAP ?

Un proxy LDAP fonctionne comme la plupart des proxy des firewalls et des passerelles d'applications actuels. Mais beaucoup de firewalls n'assurent que le filtrage de base des paquets. Même les meilleurs proxy des firewalls les plus pointus ne permettent pas de gérer totalement tous les protocoles possibles. Puisqu'il leur sert

Lire l'article

Pourquoi utiliser un Proxy LDAP ?

Dans sa forme la plus

élémentaire, une requête LDAP permet de demander à un serveur LDAP des informations

basées sur des critères de recherche. Un serveur proxy LDAP permet d'effectuer

des requêtes pour les raisons suivantes :

- Créer une vue consolidée des ressources d'annuaires LDAP internes ; Lire l'article

Rapidité et sécurité

La nature des modes de paiement est en train d'évoluer depuis les moyens traditionnels comme l'argent liquide, les chèques et les cartes de crédit vers leurs équivalents électroniques. Initiée par des entreprises et des banques soucieuses de réduire la paperasse et d'augmenter leur efficacité, la transition s'accélère à présent que

Lire l'article

Cartes de crédit

La plupart des transactions e-business faites par les consommateurs utilisent

des cartes de crédit comme moyen de paiement. Les renseignements sur la carte

de crédit sont reçus et traités par les commerçants on-line en utilisant trois

approches : non chiffrée, chiffrée ou par l'intermédiaire d'un tiers.

Recevoir des informations

Cartes de paiement

Une carte de paiement est une carte de crédit d'entreprise émise par une institution financière et comportant des renseignements sur son détenteur. La carte permet à son détenteur d'effectuer des achats limités et autorisés. Elle peut être programmée pour acheter des articles déterminés auprès d'un vendeur spécifique et pour ne

Lire l'article

Chèques électroniques

Les chèques électroniques (e-chèques) sont destinés aux échanges entre entreprises

et aux échanges dans lesquels le client veut profiter des délais de paiement traditionnels

plutôt que d'effectuer un paiement immédiat. Les e-chèques utilisent une signature

électronique pour authentifier le payeur et sa banque.

En utilisant les e-chèques, les entreprises

Cartes à puce

Les cartes à puce hébergent un microprocesseur, un système d'exploitation, des

fichiers qui peuvent stocker des milliers de bits de données et des algorithmes.

Elles peuvent effectuer des calculs et être utilisées pour des opérations de paiement,

d'autorisation d'accès et plus encore.

Les cartes à puce représentent l'endroit idéal

Limitez les risques

Si votre curiosité est vraiment trop forte, tentez donc l'expérience sans courir

le risque d'un vaste déploiement.

Ainsi, en vous joignant à des partenaires ou à une communauté extranet avec qui

vous partagerez les coûts, vous pourrez mettre un pied dans la place et acquérir

l'expérience du e-business

Dans le monde réel

On peut mettre en oeuvre le filtrage de paquets dans un routeur, un serveur d'envoie

de paquets ou un firewall. Les routeurs tels que ceux de Cisco Systems, Bay

Network et Ascend ont leurs propres OS et interface d'invite de commande. Un

des inconvénients du filtrage de paquets

Filtrage de paquets et ICMP

Bien qu'ICMP soit une partie intégrante d'IP, c'est un protocole indépendant et les messages ICMP sont filtrés individuellement des messages IP. Le rôle d'ICMP est de signaler à un hôte des informations telles que les erreurs. Plusieurs attaques utilisent un message ICMP, notamment : l'attaque dite " Ping of death

Lire l'article

Directives pour le filtrage de TCP, UDP et IP

Vos règles et politiques de filtrage doivent suivre deux principes. Premièrement,

faites en sorte que vos filtres bloquent tout ce qu'ils n'autorisent pas explicitement.

Deuxièmement, paramétrez vos filtres de façon qu'ils protègent non seulement

votre réseau des attaques d'agents extérieurs, mais également contre tous les

paquets de l'extérieur

Les plus consultés sur iTPro.fr

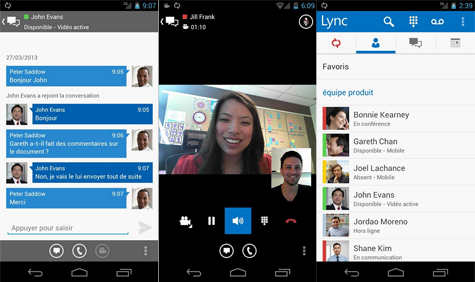

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise