IPSec

Le support d'IPSec constitue un autre apport essentiel de Windows 2000. IPSec permet de spécifier l'authentification et le chiffrement des transmissions réseau entre un ensemble déterminé de périphériques du réseau, afin de garantir la confidentialité. IPSec fonctionne au niveau de la couche réseau et ne n'exige pas d'apporter des modifications

Lire l'article

Leçons à tirer de l’enquête

A l'exception de 10 d'entre eux, la totalité des 159 ISV ayant répondu à notre enquête ont mentionné des plans pour une certaine activité de modernisation, même s'il ne s'agissait que de passer du RPG III au RPG IV. Bien entendu, les résultats de l'enquête avantagent

Lire l'article

Arguments pour et contre Java

Qu'est-ce

qui incite les ISV à utiliser Java, et qu'est-ce qui les en dissuade ?

Les figures 4 et 5 contiennent la liste des raisons avancées par les ISV pour

utiliser ou non Java.

Nous avons demandé aux ISV

Lire l'article

Les ISV parient-ils leur chemise sur Java ?

Java est au coeur de la stratégie AS/400 d'IBM. Big Blue a désigné Java comme le successeur du RPG et comme principal moyen de mettre en oeuvre des interfaces graphiques (Web compris) pour des applications AS/400. Java constitue aussi les fondations de l'initiative SanFrancisco

Lire l'article

Elargissement du domaine des applications

De

nombreux ISV ne se contenteront pas de mettre à jour leur code serveur et

d'ajouter une interface graphique. Voici quelques autres initiatives qu'ils

ont déjà lancées ou envisagent de lancer d'ici à trois ans :

-

42% ajoutent

Lire l'article

Les applications AS/400 deviennent graphiques

De nombreux ISV ont découvert qu'une interface d'écran passif ne peut pas lutter à armes égales avec les produits de type Windows et Web. Il n'est donc pas étonnant que 80% d'entre eux intègrent une forme quelconque d'interface graphique dans leurs applications. Pour les 109 plus

Lire l'article

D’autres technologies serveur émergent

Les

plans des ISV pour moderniser leur code serveur peuvent être résumés ainsi :

-

28% n'envisagent aucune modernisation.

-

27% n'envisagent que l'utilisation du RPG IV.

Méthodologie de l’enquête et profil des ISV

Cette enquête sur la modernisation des applications a été menée de la manière suivante : chaque nième enregistrement de la base de données des fournisseurs de logiciels applicatifs de NEWS/400 a “été sélectionné, et des questionnaires ont été envoyés à environ 800 sociétés, en décembre 1998. Une lettre d'accompagnement demandait

Lire l'article

Le RPG IV passe en tête

Voyons d'abord si les ISV ont l'intention de franchir la première étape logique conduisant au RPG IV ? Le RPG IV est un langage ILE permettant au code “ hérité ” de coexister et d'interopérer avec les applications et les composants développés avec des technologies plus récentes. Par

Lire l'article

Longues nuits, vues partitionnées

Microsoft a appelé le projet des vues partitionnées

distribuées du nom de code "Coyote", et on peut imaginer que l'équipe

du projet Coyote a travaillé de longues et nombreuses nuits à la mise en place

de cette fonctionnalité. Dans le prochain article, nous aborderons l'étape

suivante du

Modifier des vues partitionnées distribuées

Quand on crée des vues partitionnées distribuées, il faut

s'assurer que les tables et les vues correspondantes répondent à certains

critères. La plupart des instructions que l'on utilise pour modifier une vue

partitionnée distribuée doivent également répondre à certaines exigences.

Les instructions Delete n'ont aucune restriction :

Création des vues partitionnées.

Maintenant que nous avons mis en place les tables partitionnées, il faut les assembler, ce qui est certainement la partie la plus simple du processus. Il suffit de définir une vue qui assemble les lignes de chaque table en utilisant l'opérateur UNION ALL. Sur chaque serveur, on a une table

Lire l'article

Création des tables partitionnées.

Maintenant que nous avons configuré les serveurs liés et assuré la communication entre eux, nous sommes prêts pour la partie la plus importante, relative aux vues partitionnées distribuées : la création des tables partitionnées. Sur chacun des serveurs, créez une table ayant la même structure que la table originale que

Lire l'article

Une question de stratégie

Les stratégies système peuvent être difficiles à mettre en place, surtout lorsqu'elles s'appliquent à des groupes. Elles permettent toutefois un important niveau de contrôle sur les changements que les utilisateurs peuvent apporter à leurs systèmes. Utilisées judicieusement et avec modération, elles peuvent soulager les appels au help desk sans être

Lire l'article

Les clients Windows 95 et 98

Pour appliquer des stratégies systèmes à vos clients Win9x, vous devez utiliser l'Editeur de stratégies système de Win95. Win9x sauvegarde le fichier de stratégies config.pol dans le même répertoire que le fichier ntconfig.pol dans les contrôleurs de domaines. Les stratégies sont donc établies lorsque les utilisateurs se connectent.

Lire l'article

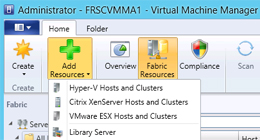

Combiner les stratégies

L'écran 6 montre que j'ai ajouté deux groupes, SQLAdmins et SQLUsers et un utilisateur - Michael - avec des privilèges d'administrateur. Remarquez la boîte de dialogue Propriétés du groupe, que vous ouvrez dans le menu Options de la fenêtre de l'Editeur. Il faut désigner l'ordre de priorité des groupes, au

Lire l'article

Extensions du provider OLE DB pour XML

Les nouvelles extensions du provider OLE DB de SQL Server 2000 pour XML (ICommandText::SetCommandText

et ICommand::Execute) permettent de définir des documents XML comme texte de commande,

d'exécuter la commande et de récupérer le flot de résultat, ce qu'on peut ensuite

utiliser pour un traitement ultérieur.

On peut par exemple

Grams de mise à jour

Les grams de mise à jour sont des opérations batch d'insertion, de suppression

et de mise à jour basées sur XML, et au format général suivant :

Pour réaliser une insertion (INSERT), on utilise uniquement le bloc sql:after.

Pour faire une suppression (DELETE), on ne peut utiliser que le

Procédures cataloguées système

SQL Server 2000 comporte six procédures cataloguées système destinées à la manipulation

des données XML : sp_xml_preparedocument, sp_xml_fetchdocument, sp_xml_removedocument,

sp_xml_insertfromxml, sp_xml_removexml, et sp_xml_fetchintoxml.

Les procédures cataloguées de manipulation des données XML sont basées sur les

connexions, ce qui n'est pas idéal pour les applications à n-tiers comme, par

exemple,

Utilisation de FOR XML

L'utilisation de la nouvelle clause de SQL Server 2000, FOR XML, dans l'instruction SELECT permet de récupérer des résultats sous la forme d'un document XML et non d'un ensemble d'enregistrements. On peut utiliser la clause FOR XML aussi bien dans les requêtes que dans les procédures cataloguées. Les arguments de

Lire l'articleLes plus consultés sur iTPro.fr

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise