S’identifier

Comme chaque classe et attribut AD doit être unique, il faut attribuer un OID unique à chaque définition de classe et d'attribut. Les OID sont représentés par des chaînes décimales comportant des points, semblables à des adresses IP. (Le tableau 4, montre les OID pour plusieurs classes d'objets.) L'OID d'un

Lire l'article

Définition des attributs : objets attributeSchema

Les objets attributeSchema de Schema NC définissent des attributs disponibles dans AD. Comme avec les objets classSchema, chaque objet attributeSchema possède un jeu d'attributs qui définit ses caractéristiques. Le tableau 2 décrit les attributs obligatoires et facultatifs qu'AD utilise généralement pour créer un objet attributeSchema. (Pour la liste complète, visiter

Lire l'article

Définition d’objets : objets classSchema

Les objets classSchema de Schema NC contiennent des définitions de classes. Ces définitions spécifient les informations suivantes :

1/ les règles qui définissent où l'on peut créer un objet AD (dans une OU - organizational unit, par exemple)

2/ les relations, ou dérivations de classes, entre les objets classSchema (la

L’heure de la classe

Chaque objet AD dans le Domain NC ou le Configuration NC est une occurrence, ou instance, d'un objet class. (Un objet User, par exemple, est une instance de la classe utilisateur ; un objet Computer est une instance de la classe ordinateur.) Une classe décrit l'objet AD et les propriétés,

Lire l'article

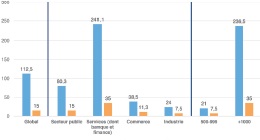

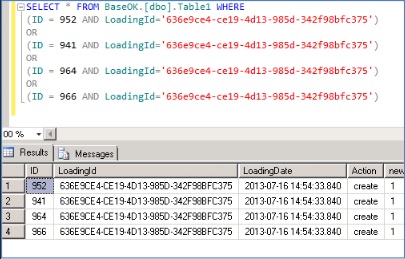

Figure 4

Nouvelles fonctions intégrées en V5R1

Fonctions associées aux dates

| %DATE %TIME %TIMESTAMP | Convertit une expression à une date, heure ou tampon horodateur |

| %DAYS %HOURS %MINUTES %MONTHS %MSECONDS %SECONDS %YEARS | Convertit un nombre en une durée |

| %DIFF | Calcule la différence entre deux dates, heures ou tampons horodateurs |

| %SUBDT | Extrait une portion (sous-ensemble) d'une date, heure ou tampon horodateur |

Fonctions de remplacement de codes opérations