Le CLoud : non plus un choix mais une obligation urgente pour toute dsi

Partie 2 – en quoi une informatique « cloudifiée » diffèrera-t-elle de l’informatique actuelle ?

Lire l'article

Violin Memory se redresse

L’entreprise cherche désormais à s’imposer avec ses Flash Storage Platform 7300 et 7700. Kamel Kerbib, Regional Sales Director pour l’Europe du sud chez Violin Memory parle stratégie.

Lire l'article

Le Cloud : non plus un choix mais une obligation urgente pour toute dsi

partie 1 – Pourquoi une DSI se trouve dans l’obligation immédiate de prendre en compte les technologies Cloud ?

Lire l'article

Les clients des services bancaires français ciblés

Les analystes ont suivi et étudié ces campagnes de grande ampleur qui ciblaient, à l'origine, des organisations d'Amérique du Nord, et principalement des États-Unis.

Lire l'article

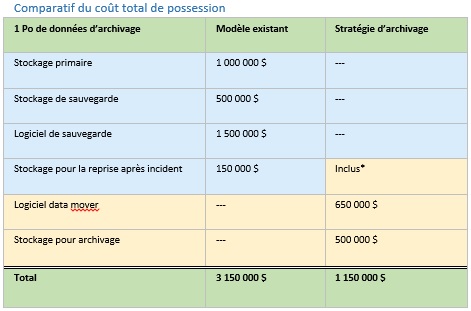

Mise en œuvre d’une archive de 100 To? Comment cette analyse simplifiée se présente-t-elle ?

La dernière étape de l’analyse du retour sur investissement consiste à comparer les principaux facteurs de coûts ci-dessus pour la solution proposée et celle actuellement en place (appelée « Modèle existant » dans le tableau ci-dessous), laquelle consiste généralement à augmenter la capacité pour prendre en charge les nouvelles données.

Lire l'article

Microsoft Hyper-V vNext : nouvelles fonctionnalités

Avec Windows Server vNext, la nouvelle version d’Hyper-V apporte son lot de nouvelles fonctionnalités et d’améliorations. Plus qu’une présentation détaillée, je vous propose de survoler l’ensemble de ces évolutions… Découverte !

Lire l'article

SIEM : « LA brique ultime »

LogRhythm, société américaine basée dans le Colorado, est spécialisée dans le SIEM (Security Information and Event Management), soit la gestion et la corrélation de l'ensemble des logs générés par tous les composants constituant le système d'information d'une entreprise, pour détecter les comportements malicieux et neutraliser les cyber-attaques en temps réel.

Lire l'article

Hacker, voici toute l’histoire

Durant l’évènement Datacloud Europe 2015 qui se déroule à Monaco, Graham Cluley a dressé avec humour le portrait de trois genres de hackers différents.

Lire l'article

Internet des objets IoT : du Maker au produIt…

L’Internet des objets ou IoT est incontestablement le nouveau sujet phare de la profession.

Lire l'article

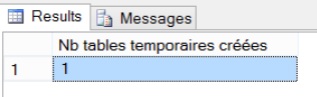

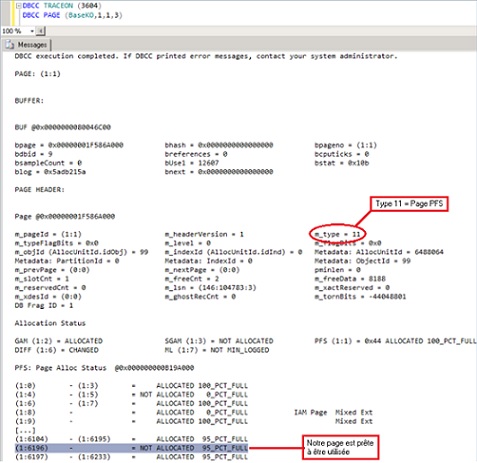

Quel avantage pour les tables temporaires ?

Les tables temporaires #table peuvent également tirer profit des index inline en termes de performances, mais de manière un peu plus subtil.

Lire l'article

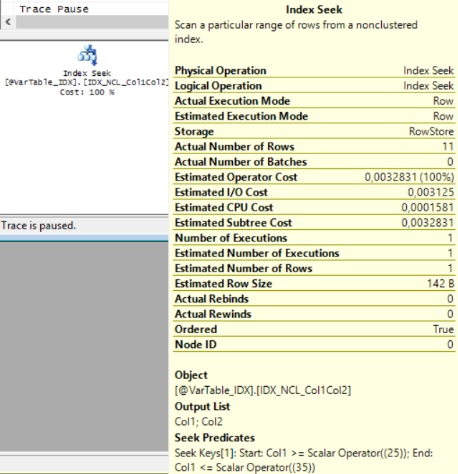

Tables temporaires et variables de type table, débat en cours…

Souvenez-vous : j’avais écrit un article qui comparait les variables de type table (@table) avec les tables temporaires (#table). (www.itpro.fr/a/table-or-table).

Lire l'article

Les exigences des plans de continuité d’activité : le Recouvrement

Enfin, il ne faut surtout pas négliger la question du recouvrement. Sauf à s’orienter vers les PCA/PRA (plans de continuité et de reprise d’activité), les conseils sur la récupération des données sont peu fréquents.

Lire l'article

Plans de continuité d’activité : Eradication

L’éradication constitue l’étape suivante. Tout le monde semble s’accorder sur le fait qu’il s’agit d’actions de second temps.

Lire l'article

Plan de reprise d’activité : le Confinement

Plus que renforcer son système en réaction à un incident (le durcissement et notamment la fameuse défense en profondeur), il s’avère nécessaire de travailler sur les moyens de confinement et d’endiguement.

Lire l'article

Des investissements intelligents

Si elles veulent exploiter l'immense potentiel de l'Internet des Objets, les entreprises devront planifier de manière stratégique leurs investissements informatiques.

Lire l'article

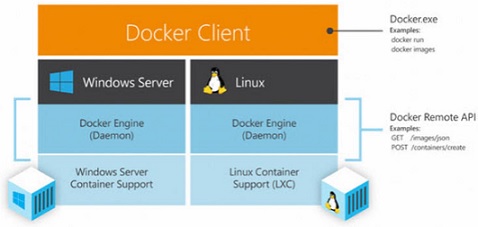

Jenkins, Docker, Heroku… Faisons un tour des logiciels

Ils compteront sans doute dans votre bibliothèque applicative dans un avenir proche.

Lire l'article

Windows 10 : quoi de neuf ? (suite)

Microsoft a annoncé le 30 septembre dernier, la nouvelle mouture de son futur système d'exploitation Windows client

Lire l'article

Microsoft TechDays 2015 : « En 2015, Microsoft réinvente ses business models »

« 2015 est une année de transformation profonde pour Microsoft » commente Nicolas Petit, Directeur de la division Marketing & Operations, Microsoft France.

Lire l'article

SOC, en route vers la Convergence

La trajectoire de convergence des SOCs conduit inéluctablement vers une interface unique et une interopérabilité des moyens de surveillance SSI.

Lire l'articleLes plus consultés sur iTPro.fr

- Les entreprises françaises craignent de mesurer leur empreinte carbone !

- Java fête ses 30 ans et se tourne vers l’avenir !

- IA : l’urgence de combler le fossé entre ambition et exécution

- Data center : l’efficacité énergétique au cœur de la révolution

- La recherche clinique boostée par l’IA et le cloud de confiance