La para-virtualisation

La para-virtualisation doit modifier l’OS invité. Une VM para-virtualisée fournit des API spéciales nécessitant des modifications d’OS substantielles dans les applications utilisateur.

Lire l'article

La virtualisation complète

En fonction des technologies d’implémentation, il existe deux catégories de virtualisation matérielle : la virtualisation complète et la virtualisation basée sur l’hôte.

Lire l'article

Outil de reporting de changement de la base de données System iNEWS (FMTJRNE)

Un de mes articles de 1997, An Easy-to-Read Journal Browser, offrait un code téléchargeable écrit par Peter Martin.

Lire l'article

Extraire et présenter les données approfondies tirées du journal

Après avoir démarré le processus de journalisation d'un fichier, vous pouvez facilement présenter les changements, ajouts et suppressions des enregistrements de la base de données, avec la commande Compare Journal Images (CMPJRNIMG).

Lire l'article

Journaliser les fichiers de base de données

Pour suivre les changements apportés à un fichier de base de données (c'est-à-dire les événements add, change et delete), celui-ci doit être configuré pour la journalisation.

Lire l'article

Créer le journal pour l’analyse approfondie

Les dernières releases du système d'exploitation comportent plusieurs améliorations concernant la journalisation de la base de données.

Lire l'article

La fédération, de nombreux avantages pour les utilisateurs

Du côté des utilisateurs, la fédération apporte les informations de présence des utilisateurs externes fédérés au sein des clients Office et surtout au niveau Outlook.

Lire l'article

Mécanismes de protection automatique de Lync 2010

Si vous choisissez d’utiliser la détection automatique des partenaires fédérés, le service ‘ACCESS’ du serveur EDGE évalue automatiquement le trafic fédéré entrant et l’analyse selon des critères bien définis afin de protéger les serveurs Lync Edge contre toute tentative d’attaque ou de ‘flooding.

Lire l'article

Lync 2010 : Fédération et sécurité

Lors du choix de mise en place de la fédération Lync au sein de votre architecture, le principal intérêt est la possibilité de communiquer et de partager les fonctions de messagerie instantanée avec d’autres entreprises.

Lire l'article

Les contraintes techniques de la fédération

Lors de la mise en place d’un seul serveur EDGE au sein de l’architecture Lync de l’entreprise, les contraintes de mise en place sont essentiellement liées aux flux de communication à autoriser au niveau des équipements de type Pare-Feu (Firewall).

Lire l'article

Déploiement de la fédération au sein des architectures Lync et OCS 2007 R2

La mise en place de la fédération Lync, tout comme les fédérations avec OCS 2007 et OCS 2007 R2, impose de disposer d’une architecture de connexion avec le monde internet, ce qui passe par la mise en place d’un serveur avec le rôle EDGE de Lync.

Lire l'article

Active Directory, les stratégies FGPP

La section précédente énonce clairement que le comportement par défaut des stratégies de groupe dans un domaine Windows Server 2008 et Windows Server 2008 R2 est identique à celui dans n’importe quel autre domaine Active Directory d’une version antérieure.

Lire l'article

Stratégies de mots de passe par défaut

Lorsque vous installez un nouveau domaine Active Directory dans Windows Server 2008 ou Windows Server 2008 R2, ou que vous mettez à niveau un domaine Windows 2000 ou Windows Server 2003 afin d’avoir des contrôleurs de domaine Windows Server 2008 ou Windows Server 2008 R2, vous pouvez configurer le domaine comme étant au niveau fonctionnel de domaine Windows Server 2008.

Lire l'article

Paramètres possibles dans la stratégie de mots de passe

Lorsque vous modifiez un objet de stratégie de groupe (GPO) standard à partir de la console de gestion des stratégies de groupe (GPMC), vous trouvez les mêmes options pour la stratégie de compte.

Lire l'article

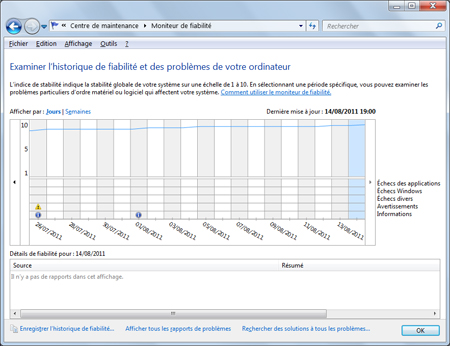

Windows 7 : Utilisation du moniteur de fiabilité et des rapports de stabilité

Voyons les différentes défaillances possibles du système et comment utiliser le moniteur.

Lire l'article

Les points de sortie n’appellent pas forcément des programmes

Comme je l'ai indiqué plus haut, les points de sortie constituent un point dans le fonctionnement d'un programme où vous pouvez passer la main à un programme de votre choix, ou bien informer un programme d'une certaine situation.

Lire l'article

Points de sortie ne se trouvant pas dans le dispositif d’enregistrement

Nous avons vu que le dispositif d'enregistrement est utilisé principalement pour les points de sortie visant à la personnalisation de tout le système.

Lire l'article

Dispositif d’enregistrement

Depuis la V3R1 d'OS/400, l'OS i offre un dispositif d'enregistrement (registration facility) pour aider à la gestion des points de sortie visant à la personnalisation de tout le système (par opposition à, par exemple, des sorties spécifiques à des jobs).

Lire l'article

Exemple de programme de sortie IBM i

La figure 3 montre le code source d'un programme de sortie, en utilisant le point de sortie Validate Password, qui détermine si le nouveau mot de passe contient la chaîne “13”.

Lire l'article

Utiliser des points de sortie

L'OS i, et quelques autres applications d'IBM et de sociétés tierces, vous permettent d’enrichir le comportement standard du système (ou de l'application).

Lire l'articleLes plus consultés sur iTPro.fr

- L’Intelligence Artificielle, le nouveau copilote du CRM : une révolution incontournable

- Optimiser la gestion de la relation client dans le secteur des sciences de la vie

- 2025, un « âge de raison » pour l’écosystème de la technologie ?

- 59 % des entreprises françaises victimes de ransomwares ont stoppé leurs opérations !

- KeeeX accélère son développement en Europe en 2025 !