TechEd Developers 2007 à l’honneur !

Ils étaient plus de 4000, développeurs, architectes, analystes, experts en sécurité, en scripting, à s’être rendus à Barcelone du 5 au 9 Novembre pour assister à l’une des manifestations informatiques la plus incontournable d’Europe : Les Microsoft TechEd 2007.

Evénement unique en son genre, les TechEd Dev sont

EMC dévoile sa nouvelle stratégie de solutions orientées contenu

A l’occasion du Momentum 2007 qui s’est tenu du 5 au 8 novembre 2007 à Monaco, EMC Corporation a dévoilé sa nouvelle stratégie en matière de solutions orientées contenu. Selon Mark Lewis, le nouveau Président de la division Content Management and Archiving (CMA) d’EMC, « les entreprises doivent faire face

Lire l'article

Avanade annonce l’acquisition de HOB Business Solutions

Avanade, le principal intégrateur de solutions Microsoft, vient d’acquérir HOB Business Solution, un intégrateur Microsoft Dynamics Axapta, leader au Danemark. Intégrant l’ensemble de l’équipe HOB à l’équipe Avanade, les deux dirigeants de HOB, Hasse Bergman et Jesper Outze auront pour objectif de développer les activités Dynamics AX d’Avanade dans les

Lire l'article

Windows Server 2008, System Center Configuration manager, Microsoft Office Groove 2007, …

Vous êtes Professionnel de l’informatique ? Vous souhaitez vous former sur des technologies Microsoft sans vous déplacer ? Assistez aux webcasts live TechNet, animés par nos experts techniques.

Assistez en une heure et en live aux démonstrations techniques. Posez vos questions en direct.

Plus d’informations

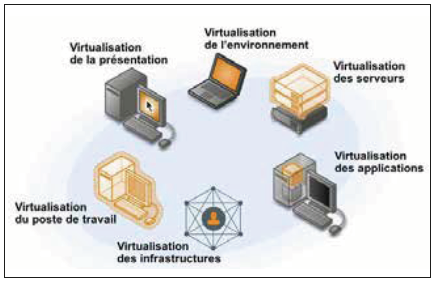

Dell et Citrix, partenaires pour la simplification de la virtualisation

Citrix Systems et Dell annoncent un partenariat visant à faire de la technologie de virtualisation une réalité pour les entreprises de toute taille. En proposant prochainement la solution Citrix XenServer OEM Edition sur les serveurs Dell PowerEdge, les deux partenaires apporteront aux millions de clients Dell à travers le monde

Lire l'article

Détecter les AP voyous

On l’a vu, les AP voyous peuvent présenter un risque pour l’entreprise. Mais les avantages qu’offre un AP plus la facilité d’installation (particulièrement celle qui se contente des paramètres de configuration par défaut) font qu’il est très probable que quelque part, à un moment donné, quelqu’un en déploiera un sur

Lire l'article

Configuration des clients Windows

Avec Windows Server 2003 et Windows XP il est facile de configurer un client pour qu’il utilise des réseaux sans fil, particulièrement ceux qui utilisent WEP. Microsoft a introduit le service Wireless Zero Configuration dans XP et l’a appelé le service Wireless Configuration dans Windows 2003. En action, le service

Lire l'article

Trois étapes vers la sécurité

Ensuite, songez à configurer vos AP de manière à ne permettre l’accès qu’aux seuls clients sans fil dont les adresses MAC sont connues. C’est probablement irréaliste dans une grande entreprise, mais pour des PME qui n’ont qu’une poignée de clients sans fil, c’est une excellente ligne de défense supplémentaire. Les

Lire l'article

Premiers pas vers la sécurité

Pour sécuriser un réseau sans fil, vous disposez de trois mécanismes : définir le client et l’AP pour qu’ils se connaissent et utilisent le même SSID non-par défaut, définir l’AP pour permettre la communication uniquement avec des clients dont les adresses MAC sont connues de l’AP, et forcer le client

Lire l'article

A vos marques, prêts, migrez

La migration d’une organisation de grande taille n’est jamais aisée. Les meilleurs plans de projet font preuve de souplesse et de dynamisme. Pour créer un plan, vous devez comprendre le mode de fonctionnement de votre organisation. En exploitant les techniques et outils présentés dans cet article et dans l’article «

Lire l'article

L’automatisation à la rescousse

Même dans les petites structures, la détermination des relations entre les comptes peut être décourageante. Pour automatiser le processus, j’ai créé le script GBPR.vbs (« group by permissions relationship »). (Pour télécharger ce script, www.itpro.fr Club abonnés) Le script peut s’exécuter sur n’importe quel ordinateur sur lequel est chargé WSH

Lire l'article

6 degrés de séparation

En utilisant la sortie générée par MBInfo et l’Administrateur Microsoft Exchange, vous devez déterminer les associations réalisées entre utilisateurs par le biais des autorisations. Par exemple, une personne ayant accès à la ressource de salle de conférence 4322 a une association transitive avec tous les autres utilisateurs de cette salle.

Lire l'article

Rapport MBInfo

MBInfo détaille les objets Exchange qui ont accès à une boîte aux lettres. Un rapport MBInfo comporte six champs, comme l’illustre la figure 2. Pour évaluer les autorisations, nous allons nous intéresser aux champs Mailbox Display Name et Folder Permissions. A la différence du fichier d’export de l’Administrateur Microsoft Exchange,

Lire l'article

Etre son propre serveur DNS sur Internet

Pour éviter les connexions sur l’adresse IP publique qui n’est plus disponible, il faut alors intervenir sur le DNS pour retirer l’adresse indisponible et ne laisser que celle qui fonctionne. Le seul problème est du au temps de propagation au sein des DNS qui est généralement estimé à plusieurs heures.

Lire l'article

Le Round-Robin ne suffit pas

Une solution plus évoluée consiste à utiliser des mécanismes de Round-Robin au sein des serveurs DNS. Ce mécanisme consiste à fournir plusieurs adresses IP pour un seul et même nom de domaine. La résolution est effectuée par le serveur DNS de manière transparente pour le client. Lors de la première

Lire l'article

Haute disponibilité d’accès depuis Internet

Lorsque des sites doivent être publiés depuis l’entreprise, les solutions de redondance se font plus rares. Bien sûr, dans le cadre de publications Web, il est préférable de se faire héberger sur des infrastructures adaptées, mais les besoins ont évolué, et certaines applications sensibles ne peuvent pas être hébergées. Le

Lire l'article

La configuration d’un routeur Dual Wan

La configuration du routeur est relativement simple si l’on procède de manière méthodique. Après avoir raccordé les deux équipements ADSL, généralement des modems fournis par le FAI, il faut en premier lieu paramétrer la connexion avec ces équipements ADSL, définis au sein du routeur comme étant des équipements WAN. Plusieurs

Lire l'article

Choisir des FAI complémentaires

Ce type d’association de 2 ADSL est donc un bon compromis, mais la problématique principale est de procéder à une 'agrégation' de ces deux canaux de communication. La solution réside dans l’apparition de nouvelles générations de routeurs disposant de deux interfaces WAN pour la connexion à des réseaux étendus. Ces

Lire l'article

Facebook et Microsoft élargissent leur accord stratégique

Microsoft prend part au capital de Facebook. Les deux sociétés renforcent leur accord publicitaire pour couvrir le marché mondial.

Facebook et Microsoft annoncent le développement de leur partenariat publicitaire. La prise de participation de Microsoft au capital de Facebook s’élève à 240 millions de dollars, à l’occasion d’une

Sécuriser les appareils mobiles

En SP2, Mobile Services prend en charge un ensemble de fonctions pour appareils mobiles, dont :

• Imposer l’usage des PIN (l’utilisateur doit créer et utiliser un PIN pour accéder à l’appareil

• Définir une longueur de mot de passe minimale (nombre de caractères)

• Exiger

Les plus consultés sur iTPro.fr

- Stimuler l’innovation durable grâce à la transformation numérique et aux principes ESG

- Retour au bureau avec Copilot M365

- Les entreprises optent pour des solutions durables

- Le rôle clé du no-code/low-code dans la transformation numérique

- Le rôle de l’intelligence Artificielle dans le Cloud Computing