Comment remettre l’intranet au goût du jour ?

Ce n’est pas parce qu’une technologie apparaît dans le paysage informatique, comme le Cloud Computing, qu’elle pourra remplacer à elle seule toutes les technologies précédentes.

Lire l'article

Vie privée ou confidentialité professionnelle ?

Mais quels sont véritablement les risques et n’y a-t-il pas une confusion entre le respect de la « confidentialité » et le respect de la « vie privée » sur Internet ?

Lire l'article

IT, Reprendre le contrôle grâce à l’automatisation

Pourquoi automatiser ces tâches ? En termes simples, les organisations ne peuvent pas se permettre de ne pas automatiser.

Lire l'article

IT et Sécurité dans le même bateau

La première étape consiste à s'assurer que les équipes IT et celles de sécurité travaillent en harmonie les unes avec les autres.

Lire l'article

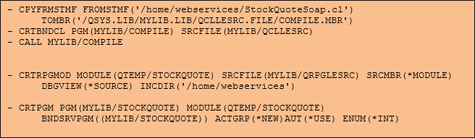

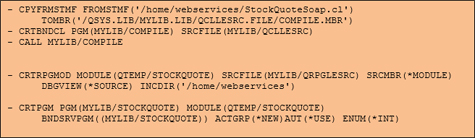

Écriture du programme Client

Maintenant que nous connaissons les procédures à appeler, nous pouvons écrire notre RPG ILE afin de consommer notre Service Web.

Lire l'article

Écriture du programme Client

Maintenant que nous connaissons les procédures à appeler, nous pouvons écrire notre RPG ILE afin de consommer notre Service Web.

Lire l'article

Services Web en RPG ILE – Écrire un programme HLL

Poursuivons ce sujet déjà abordé dans un précédent article.

Lire l'article

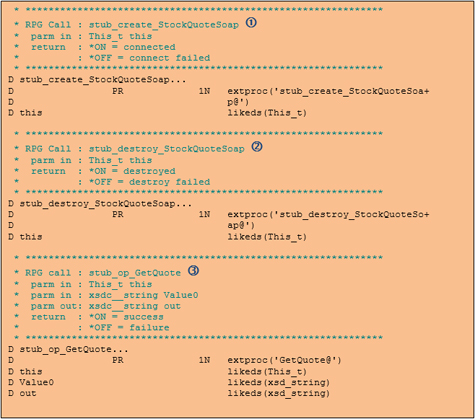

Active Directory, Armageddon, exemple de sinistre

Récupération d’une forêt lorsque le domaine racine part en fumée sans sauvegarde disponible

Lire l'article

Active Directory – Objets persistants

Aucune discussion sur les reprises après sinistre d’AD ne serait complète sans une section sur les objets persistants ou LO (Lingering Objects).

Lire l'article

Active Directory – Sructure FRS supprimée

Cette situation n’est pas des plus communes, mais elle peut se produire. Elle est désastreuse et il est facile de la provoquer.

Lire l'article

Active Director – Sinistre virtuel

Dans une autre situation, un plan de reprise après sinistre parfaitement logique concernant 2 DC virtuels a été conçu et implémenté, puis a provoqué le sinistre.

Lire l'article

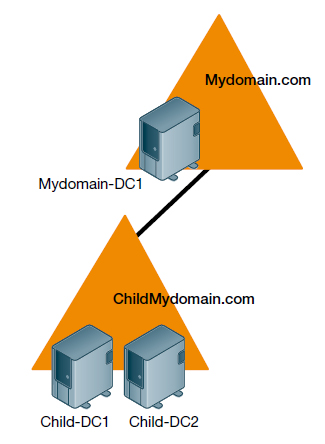

Active Directory – Sinistre de réplication

Notre premier cas concerne un architecte d’une topologie AD qui souhaitait instaurer une topologie multiniveaux calquée sur son réseau.

Lire l'article

IBM i Jumelage des expertises

« Le message le plus important à adresser à nos clients IBM i est que le cloud computing est bien là.

Lire l'article

Clouds privés, montée en puissance

À tout point de vue, un cloud apporte vraiment quelque chose de plus pour découper de puissants systèmes serveurs et pour livrer rapidement de nouvelles ressources aux utilisateurs professionnels.

Lire l'article

Virtual Loaner Program (VLP)

S’il y a un programme développé par IBM pour l’IBM i, c’est le Virtual Loaner Program (VLP) de Power Systems.

Lire l'article

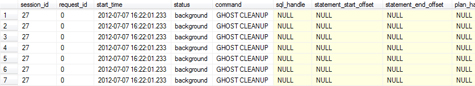

Le Ghost Cleanup

Comment peut-on se retrouver avec des millions de Ghost record ? Le Ghost Cleanup serait-il en panne ? Dans ce cas, comment suivre son activité ?

Lire l'article

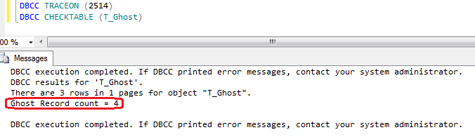

Identification du nombre de Ghost records

Nous disposons de deux méthodes pour identifier le nombre de Ghost records.

Lire l'article

Réorganiser la base de données BRMS

Lors de l’exécution de la commande STRMNTBRM, vous devez changer le paramètre base de données Reorganize BRMS à *YES.

Lire l'article

Sauvegarde BRMS Online pour des serveurs Lotus

À l’heure actuelle, les utilisateurs exigent un accès 24/7 à leur mail et autres bases de données Lotus Server, c’est pourquoi les données utilisateur doivent faire l’objet de sauvegardes fréquentes et régulières.

Lire l'article

Sauvegardes Save-While-Active avec BRMS

La fonction save-while-active (SWA) pour les sauvegardes BRMS permet de réduire le temps d’indisponibilité de vos applications et augmente votre propre accès utilisateur aux applications et aux données.

Lire l'articleLes plus consultés sur iTPro.fr

- 2025, un « âge de raison » pour l’écosystème de la technologie ?

- 59 % des entreprises françaises victimes de ransomwares ont stoppé leurs opérations !

- KeeeX accélère son développement en Europe en 2025 !

- Analysez avec AI Content Understanding !

- Cloud et gouvernance : une nécessité pour garantir efficacité et maîtrise des coûts