Ajouter les données dans la base ou les supprimer

Quand vous en avez fini avec tous les getters et setters, le moment est venu de mettre (ajouter ou mettre à jour) les données dans la base de données ou de les en enlever.

Lire l'article

Coder les procédures Key

Voyons maintenant le coding des sous-procédures utilisées par ces routines standard.

Lire l'article

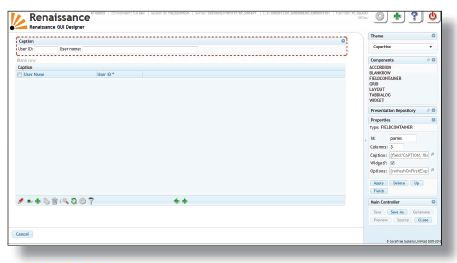

Fonctionnement du concepteur d’écran WYSIWYG

RGD fonctionne dans exactement le même environnement que RNS, donc aucun outil supplémentaire n’est nécessaire.

Lire l'article

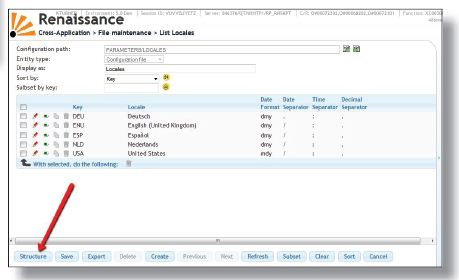

Tuto référentiel de présentation

Le référentiel de présentation (PR, Presentation Repository) est le hub, ou plaque tournante, de Renaissance.

Lire l'article

Look and Feel des applications

Toutes les applications écrites avec Renaissance auront le même look and feel (apparence), bien que les thèmes soient personnalisables, ainsi que les logos et autres.

Lire l'article

L’historique de Renaissance

La modernisation des applications a été la principale raison d’être de Renaissance.

Lire l'article

La DSI : Un promoteur du régime Dukan pour son entreprise

Qui n’a jamais vu un groupe de personnes, dans les mêmes locaux, s’envoyer des messages et des réponses à des messages sans fin de type « Voir mes commentaires en vert », « Voir mes réponses en rouge », « Voir mes remarques à tes réponses en bleu ».

Lire l'article

Les Unit Testing

« En programmation informatique, le test unitaire est un procédé permettant de s'assurer du fonctionnement correct d'une partie déterminée d'un logiciel ou d'une portion d'un programme (appelée « unité » ou « module »).

Lire l'article

Solutions contre le « Drive By Download »

Nous avons vu que ces attaques sont assez redoutables. Rapides, efficaces, transparentes et surtout complètement inattendues car pouvant se produire sur des sites totalement légitimes mais mal sécurisés.

Lire l'article

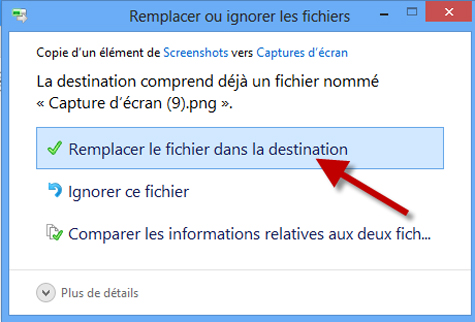

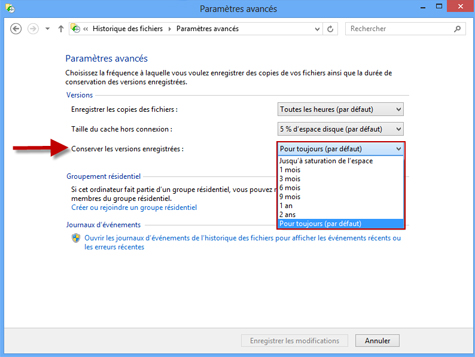

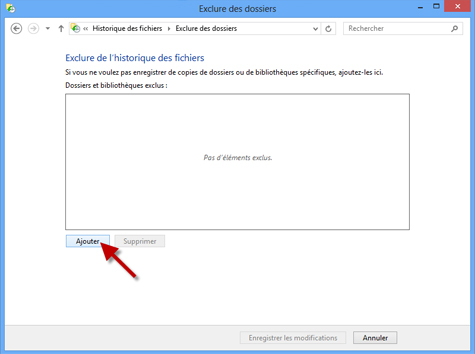

Comment activer l’Historique des fichiers ?

A partir de la page d’accueil Windows 8, tapez historique des fichiers.

Lire l'article

Maîtriser les coûts des données mobiles

À l’heure actuelle, 68 % des responsables informatiques considèrent que leurs coûts de mobilité vont augmenter au cours des 12 prochains mois du fait de la hausse du nombre d’utilisateurs mobiles et de l’utilisation croissante de plusieurs appareils par employé.

Lire l'article

Lync 2010 : Les 5 conseils de développement

Les différents SDK permettent aux développeurs de concevoir des solutions complètes, capables de répondre à des besoins très spécifiques.

Lire l'article

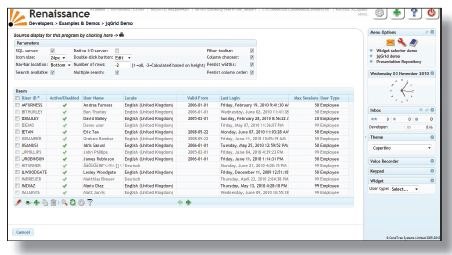

Application Administration : version GUI de WRKCFNUSG

Navigator donne accès à l'outil Application Administration.

Lire l'article

Comment travailler avec Function Usage ?

IBM tient un registre des fonctions qui fournissent des options de configuration cachées via Function Usage.

Lire l'article

BYOD, BYOA, PYCA, CYODE, COPE : Quel modèle choisir ?

Dans la réalité, on peut distinguer un certain nombre de tendances que j’ai essayé de synthétiser dans le tableau ci-dessous.

Lire l'article

5 bonnes pratiques du cloud computing

Des dangers encore plus importants vous guettent (ou du moins guettent vos données) sur Internet.

Lire l'article

Éviter les mésaventures dans le Cloud

Pour les cabinets d’avocats, le passage au Cloud Computing reste un outil irremplaçable comme pour de nombreuses autres professions pour s’adapter à leur clientèle.

Lire l'article

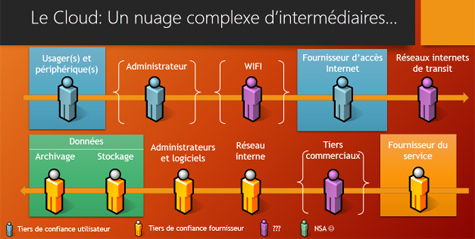

Cloud : les acteurs non-identifiés de la chaîne

Vous l’aurez compris, on ne plaisante ni ne transige avec la confidentialité et le secret des correspondances dans ce métier.

Lire l'articleLes plus consultés sur iTPro.fr

- L’Intelligence Artificielle, le nouveau copilote du CRM : une révolution incontournable

- Optimiser la gestion de la relation client dans le secteur des sciences de la vie

- 2025, un « âge de raison » pour l’écosystème de la technologie ?

- 59 % des entreprises françaises victimes de ransomwares ont stoppé leurs opérations !

- KeeeX accélère son développement en Europe en 2025 !