Transformation du PMU

Avant, le PMU était une entreprise monopolistique, s’auto- contrôlant, offrant une seule offre (paris hippiques), en France, avec une forte culture de la réactivité et une grande capacité à se monopoliser pour restaurer la situation le plus tôt possible, « avec une activité sensible et en temps réel, l’ensemble de l’entreprise était focalisé sur le fait de corriger la panne et non l’anticiper ».

Lire l'article

Windows bootable depuis une clé USB

Win To Go, est la solution fournie avec Windows 8 Entreprise, qui va permettre aux DSI de proposer des environnements informatiques, totalement maîtrisés, sécurisés et personnalisables pour chaque collaborateur.

Lire l'article

5 Considérations pour le profilage d’application

Voici quelques points à considérer avant d'appliquer le profilage d'application.

Lire l'article

Techniques d’optimisation avancées : profilage d’application

Après avoir découvert les niveaux d'optimisation et les mesures de performance de base, le moment est venu d'aborder quelques autres techniques visant des applications haute performance.

Lire l'article

La loi d’Amdahl

Il importe de savoir où une application passe son temps et de chiffrer cette notion.

Lire l'article

Optimiser votre application, PARTIE 2

Quel est votre bon niveau d'optimisation ? Cela dépend du stade de votre cycle de développement.

Lire l'article

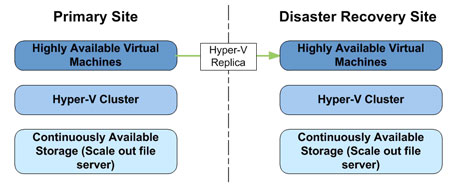

Microsoft Hyper-V, avalanche de nouveautés sur le stockage

Si la haute disponibilité des machines virtuelles repose toujours sur un mécanisme de « Failover Cluster», Hyper-V ne faisant pas partie d’un cluster (et donc ne disposant pas de stockage partagé).

Lire l'article

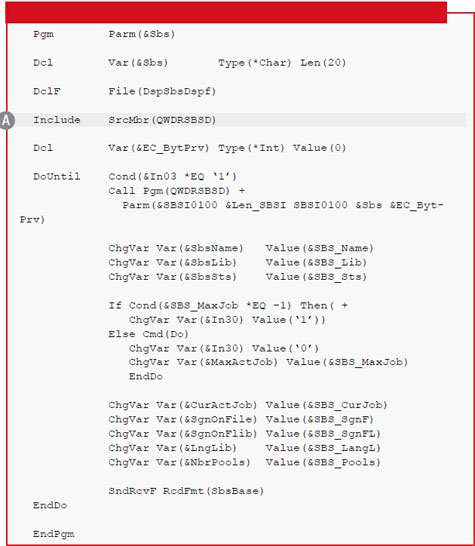

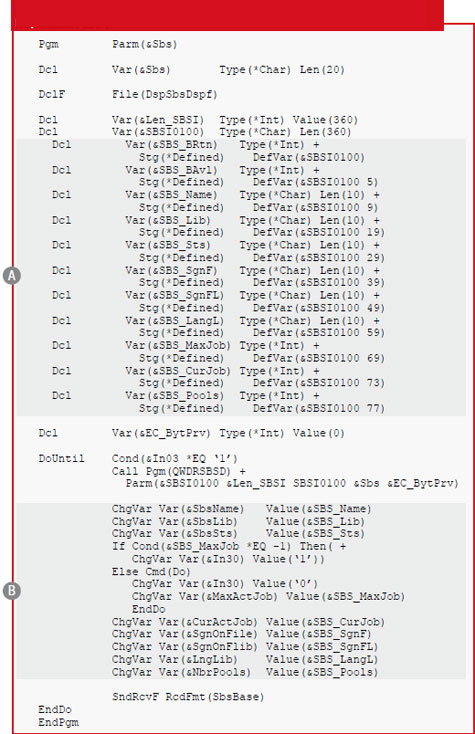

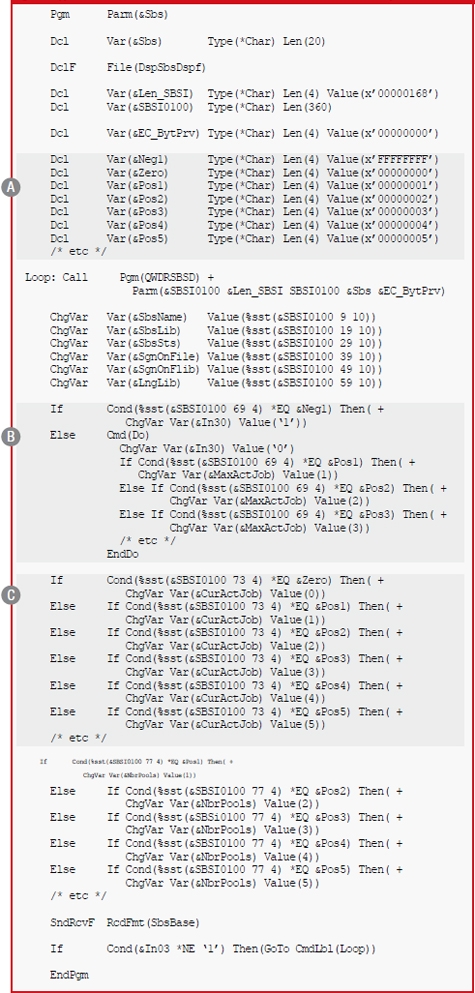

CL en version 6

Vous avez probablement remarqué que le code source de la figure 11 est plus volumineux que celui de la figure 10.

Lire l'article

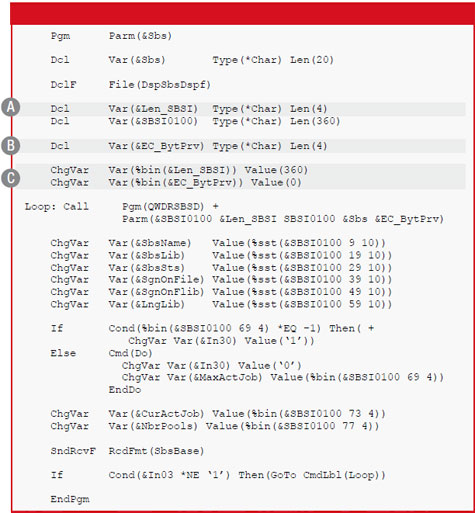

CL en version 5

La i 5.3 a ajouté le type de données *INT (integer) aux DCL CL, ce qui, il est vrai, n’améliore pas beaucoup l’application DSPSBSDFN.

Lire l'article

CL en version 2

Si vous aviez entrepris d’écrire l’application DSPSBSDFN à l’aide des seules possibilités CL de la V2R1, vous n’y seriez probablement pas parvenu.

Lire l'article

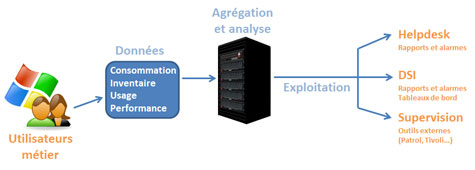

InterAct, Guide de fonctionnement

Sa mise en œuvre est simple et ne demande pas un nombre de ressources élevée.

Lire l'article

Avitis InterAct : une solution à la carte

L’un des avantages de cette application est sa conception modulaire qui permet de créer une offre qui colle au plus près des besoins, contraintes et axes de développement de l’entreprise.

Lire l'article

Définir la stratégie d’usage des mobiles

Après avoir bien compris les risques de l’informatique mobile et comment les contrer, il convient d’établir une stratégie, c’est-à-dire des règles et procédures encadrant l’usage des mobiles.

Lire l'article

Mesures de sécurité pour environnements mobiles BYOD

La première mesure à prendre pour obtenir un environnement mobile sûr, est de limiter la diversité des appareils à protéger.

Lire l'article

BYOD, Mobilité et responsabilités légales

Pourtant, de nombreux DSI balaient d’un revers de main ces risques en déclarant : «Ce que nous avons n’intéresse personne, et nous ne sommes régis par aucune règle de gouvernance. La divulgation éventuelle de nos données n’aura pas de graves conséquences.»

Lire l'article

Sécurité et exposition des terminaux mobiles

Les appareils mobiles et leurs données courent trois risques majeurs : perte de contrôle, écoute clandestine et intrusion.

Lire l'article

Stockage, La gestion des partitions

La seconde problématique est plus spécifique et plus technique.

Lire l'article

Redondance des services de bases de données

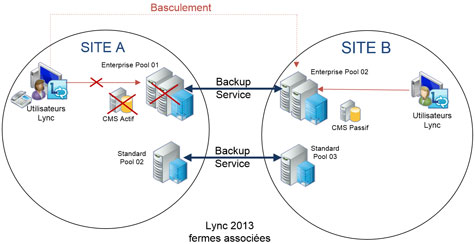

Dans l’environnement Lync 2010, la solution supportée pour assurer la redondance des services de base de données était basée sur la mise en place d’une solution clusterisée.

Lire l'article

Ferme de serveur & Pool Pairing

La ferme de serveur est donc la solution idéale et automatique qui permet de mettre en place une solution hautement disponible située sur un même site géographique.

Lire l'articleLes plus consultés sur iTPro.fr

- Explosion des interactions vocales avec l’IA générative d’ici 2028

- Les entreprises doivent revoir leur stratégie de résilience des données en profondeur

- Microsoft Patch Tuesday Octobre 2025

- De la pénurie des compétences en cybersécurité à la crise stratégique

- Nomios se renforce en acquérant Intragen