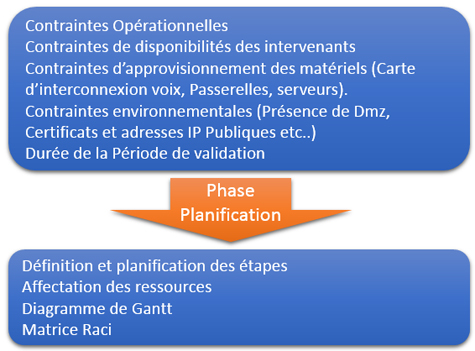

Lync 2013 : Phase de planification

La planification d’un projet Lync est marquée par quelques étapes clef qui pour certaines d’entre elles ont un impact global sur l’environnement de production.

Lire l'article

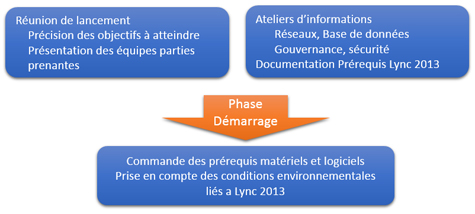

Lync 2013 : Phase de démarrage

Dans le cadre d’un projet Lync, la phase de démarrage est évidemment importante car elle permet d’identifier les parties prenantes, avec une grille des rôles et responsabilités de chacun.

Lire l'article

SharePoint 2013 : Business Intelligence et Composite

Dernier point, mais certes il y en aura toujours et ce car la technologie est vraiment vaste, concerne l’utilisation de la couche BI et Composite sur SharePoint.

Lire l'article

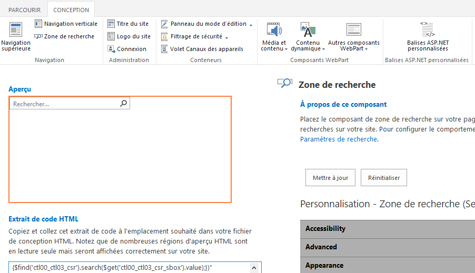

SharePoint 2013 : Le Design

La partie Design sous SharePoint 2013 a complètement été revue, aussi bien sur l’interface que sur son mode de management.

Lire l'article

SharePoint 2013 : Le Social

C’est l’une des briques les plus fondamentales de SharePoint 2013.

Lire l'article

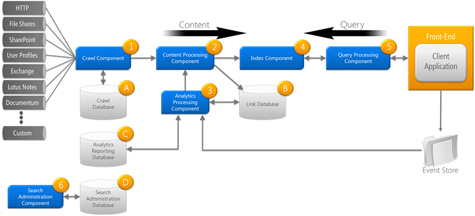

SharePoint 2013 : Le moteur de recherche

Dans cette nouvelle version, le moteur de recherche a complètement été revu, en vue d’offrir une robustesse suivie d’une simplicité de gestion.

Lire l'article

Dénicher l’outil tiers magique

Bien entendu, il existe certainement de nombreux outils tiers permettant de collecter et de consolider des journaux pour des architectures de type Cloud Computing.

Lire l'article

Architecture distribuée de collecte et de gestion des journaux

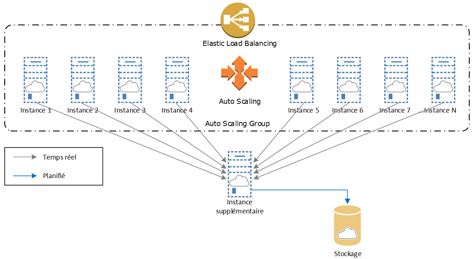

Pour avoir une architecture de gestion des journaux en conformité avec une application élastique, nous nous devons de la construire à l'image de l'application elle-même.

Lire l'article

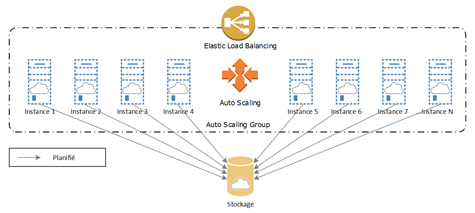

Centralisation des journaux avec une rotation sur un espace de stockage

Ce deuxième scénario permet de pouvoir envoyer les journaux sur une instance.

Lire l'article

Rotation individuelle des journaux de transactions sur un espace de stockage

Le principe de ce premier modèle est des plus simples .

Lire l'article

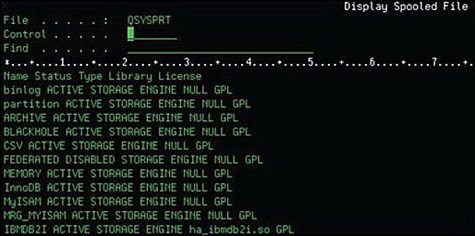

Installer la commande MySQL sur IBM i

Après avoir vu les nombreuses fonctions de la commande MYSQL, voici la liste des opérations pour l’installer sur votre système IBM i.

Lire l'article

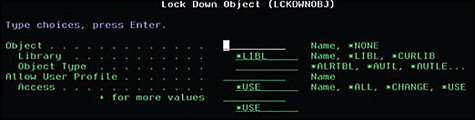

Processus Lock Down Object

Pour sécuriser un objet QSYS.LIB, il convient d’ajuster correctement le propriétaire de l’objet, l’autorité privée, et la liste d’autorisations, plus d’autres facteurs servant à restreindre l’accès non autorisé.

Lire l'article

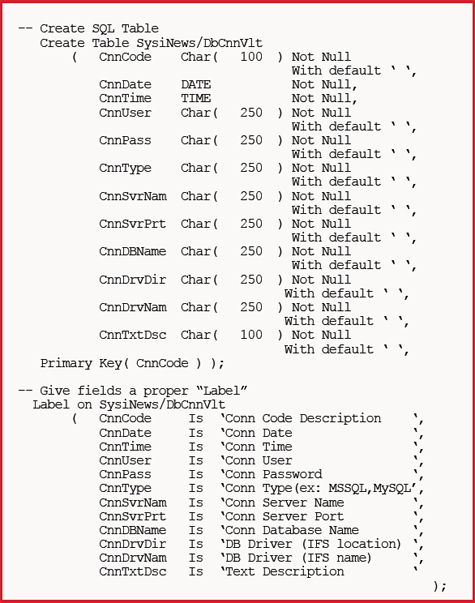

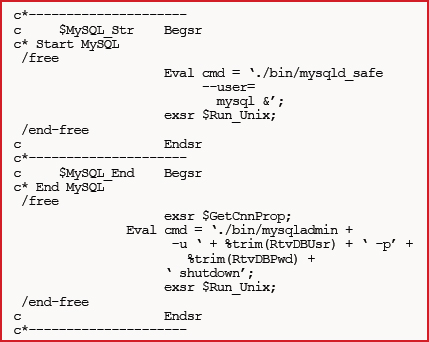

Modèle DataBase Connection Vault

Pour effectuer des connexions de serveur MySQL en toute sécurité, j’utilise un concept database connection vault, tout en verrouillant les scripts temporaires MySQL créés et supprimés dans la structure de dossiers IFS.

Lire l'article

Processus Write Stream File

Plusieurs des options de commande créent des scripts MySQL temporaires.

Lire l'article

Programme de traitement de commandes MYSQL : généralités

Le répertoire IFS pour MySQL dans mon site est /QOpenSys/ usr/local/mysql/mysql.

Lire l'article

Interface de commandes : généralités

Voyons d’abord l’essentiel de l’interface de commandes MYSQL.

Lire l'article

9 choses à faire avant de déployer un Cloud privé

Neuf éléments à prendre en compte dans votre projet cloud privé.

Lire l'article

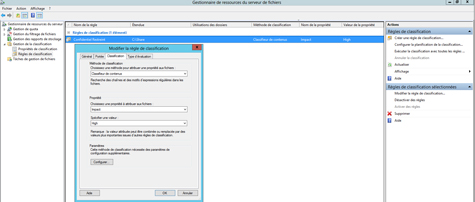

Gestionnaire de ressources du serveur de fichiers, les options pour aller plus loin

Plusieurs options très intéressantes viennent compléter la fonctionnalité d’accès contrôle dynamique.

Lire l'article

Transformation du PMU

Avant, le PMU était une entreprise monopolistique, s’auto- contrôlant, offrant une seule offre (paris hippiques), en France, avec une forte culture de la réactivité et une grande capacité à se monopoliser pour restaurer la situation le plus tôt possible, « avec une activité sensible et en temps réel, l’ensemble de l’entreprise était focalisé sur le fait de corriger la panne et non l’anticiper ».

Lire l'article

Windows bootable depuis une clé USB

Win To Go, est la solution fournie avec Windows 8 Entreprise, qui va permettre aux DSI de proposer des environnements informatiques, totalement maîtrisés, sécurisés et personnalisables pour chaque collaborateur.

Lire l'articleLes plus consultés sur iTPro.fr

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise