Comment justifier la BI ?

Le but principal d’une solution BI est de permettre à la société et à ses employés de prendre de meilleures décisions.

Lire l'article

Backup / Restore : mise à jour des procédures

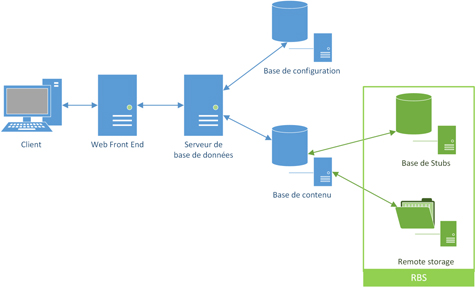

Dans la plupart des cas il faudra revoir et modifier les procédures de backup pour qu’à la fois les bases de stubs et les emplacements de stockage des BLOBs soient sauvegardés.

Lire l'article

BLOBs orphelins, risque d’inconsistance des données

L’implémentation d’une solution d’externalisation des données conduira toujours à un risque d’inconsistance des données.

Lire l'article

Paramétrage de RBS conjointement avec le Shredded Storage

Le Shredded Storage est paramétré pour morceler les fichiers au moment du stockage.

Lire l'article

Remote Blob Storage (RBS) : Méthode de configuration

Dans une base de données de contenu typique, les documents (métadonnées et BLOBs) ont tendance a consommer la majorité de l’espace.

Lire l'article

Plan de gouvernance sur les données, application et mise en oeuvre

On peut considérer que dans une application SharePoint en cours d’utilisation depuis plus de 4 ans, 80% du contenu est dormant.

Lire l'article

Le stockage dans SharePoint

Le contenu, dans SharePoint, n’est pas limité aux seuls documents qui peuvent être stocké dans l’outil.

Lire l'article

Demande de métadonnées à la hausse

Les systèmes informatisés permettent aux sociétés d’enregistrer toutes sortes d’informations, comme jamais auparavant.

Lire l'article

Pourquoi acquérir un système de gestion documentaire ?

Outre le fait que c’est “la bonne chose à faire”, beaucoup d’autres excellentes raisons plaident pour un tel système.

Lire l'article

SCA : Connecteur System Center Operations Manager 2012 (SCOM)

S’agissant d’un service basé sur des composants d’Operations Manager, Microsoft est allé encore plus loin dans l’intégration d’Advisor avec ce dernier.

Lire l'article

SCA : Tour d’horizon de la console Web

Une fois l’infrastructure déployée, la gestion et configuration est réalisée au travers d’une console WEB www.systemcenteradvisor.com.

Lire l'article

SCA : Implémentation

Muni de votre compte Microsoft (ancien Live ID), la première étape consiste à vous enregistrer sur le site www.systemcenteradvisor.com afin de créer un compte Advisor.

Lire l'article

SCA : Vue d’ensemble de l’architecture

S’agissant d’un service hébergé dans les Datacenters de Microsoft, l’infrastructure à implémenter sur votre réseau est minime.

Lire l'article

Non, l’impression n’est pas morte !

Avec l’émergence d’une génération de jeunes très familiers des technologies – les fameuses générations Y et digital natives -, certaines organisations pourraient être tentées de penser que les jours de l’imprimante laser sont comptés.

Lire l'article

Infrastructure, réseau, stockage : Les améliorations de SCVMM 2012 R2

Avec System Center 2012 Virtual Machine Manager R2, on remarquera que la plupart des ajouts permettent la prise en charge complète des nouveautés apportées par Windows Server 2012 (SCVMM 2012 est sorti avant Windows Server 2012) et Windows Server 2012 R2 (Voir le billet, Virtualisation IT Expert, du mois de septembre).

Lire l'article

Lync 2013 : Phase de Clôture

La finalisation d’un projet Lync intervient généralement après une phase assez longue de Validation des Services Réguliers.

Lire l'article

Lync 2013 : Surveillance et maîtrise

Comme cité plus haut, l’installation d’une plateforme Lync fait appel à un savoir-faire plus ou moins conséquent selon le degré de complexité de l’environnement envisagé.

Lire l'article

Lync 2013 : Phase d’exécution

La phase d’exécution du projet correspond aux étapes de déploiement de l’environnement Lync 2013 qui englobe les phases de conception puis d’installation des services de base (Services Frontaux, Monitoring, serveur SQL , serveur Edge, service Office Web App etc ).

Lire l'articleLes plus consultés sur iTPro.fr

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise