PowerShell est notre ami

Maintenant que vous avez assimilé toutes ces nouvelles notions, nous allons passer à la configuration avec notre ami PowerShell.

Lire l'article

Faire connaissance avec la QoS

Vous vous souvenez parfaitement je suis sûr de la réflexion intensive que prenait la définition d'une architecture Hyper-V clusterisée sous Windows Server 2008 R2.

Lire l'article

Les paramétrages du Teaming

Lorsque vous souhaitez créer un team, il vous faut absolument prendre en compte votre infrastructure réseau physique (switch …) afin de bien le paramétrer dans les règles de l'art et ainsi éviter d'éventuels problèmes.

Lire l'article

Vérifications IBM i

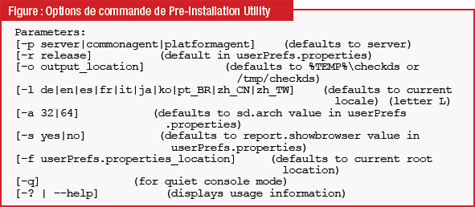

On l’a vu précédemment, ce Pre-Installation Utility ne fonctionne pas sur l’IBM i, mais c’est principalement parce que le Common Agent est déjà livré avec l’IBM i et qu’il il y a très peu de choses à vérifier.

Lire l'article

Vérifications Windows et Linux

Les vérifications de Windows portent sur beaucoup des mêmes éléments et sur quelques-uns de nouveaux, que voici :

Lire l'article

Vérifications AIX

Voyons maintenant plus en détail toutes les catégories qui sont vérifiées pour chaque plate-forme. En commençant par AIX.

Lire l'article

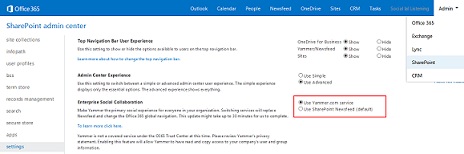

Office 365 et Google Apps : Couverture du service

Regardons la couverture du service du point de vue utilisateurs, contractants et autres régulations.

Lire l'article

Office 365 et Google Apps : Respect des niveaux de services et engagement de l’éditeur

En regardant les rapports d’incidents sur Microsoft Office 365 sur une période de 151 jours (entre le 23/9/2012 et le 02/02/2013), 18 concernent le service de messagerie Exchange.

Lire l'article

Office 365 vs Google Apps : La tarification

Naturellement, il y a une grande différence en termes de tarification.

Lire l'article

Office 365 vs Google Apps : La tarificationLes réelles différences : Comprendre les besoins de votre entreprise

Une infrastructure de type Cloud Computing est attractive pour une raison principale, même si ce n’est pas la seule : C’est une manière moins coûteuse de gérer vos données de votre entreprise.

Lire l'article

Comment se protéger des malwares ?

Voici plusieurs pistes de sécurisation à suivre afin de protéger aux mieux vos ordinateurs contre l'attaque de malware/virus.

Lire l'article

Les prérequis de Lync en environnement virtualisé

Aussi, afin de vous faciliter les choses voici les derniers prérequis au regard des solutions de virtualisation du marché.

Lire l'article

Le script final

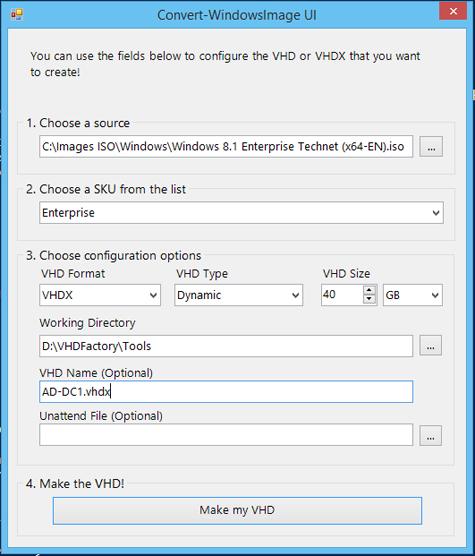

En encapsulant le tout dans une fonction et en ajoutant la gestion des paramètres permettant la saisie du nom de la nouvelle machine, la sélection du système d'exploitation à déployer et la sélection de la configuration matérielle, on obtient le résultat suivant :

Lire l'article

Le script de déploiement PowerShell

Suite à la création du disque de votre nouveau système, si vous souhaitez ajouter des fichiers ou des outils à celui-ci, il est possible manipuler le contenu des disque durs VHD.

Lire l'article

Convert-WindowsImage

Depuis Windows Vista, le format de distribution des systèmes d'exploitation Windows se présente sous la forme d'un fichier WIM qui contient plusieurs distribution du système.

Lire l'article

Windows System Image Manager

L'outil Windows System Image Manager permet de créer des fichiers XML de réponse automatique lors du déploiement d'un système d'exploitation.

Lire l'article

Pourquoi une charte informatique ?

Cette charte informatique appelée « charte utilisateur » ou « charte de bonne utilisation des nouvelles technologies de l'information et de la communication », est un document destiné à régir l'utilisation des moyens informatiques mis à disposition des salariés par leur employeur dans une entreprise donnée.

Lire l'article

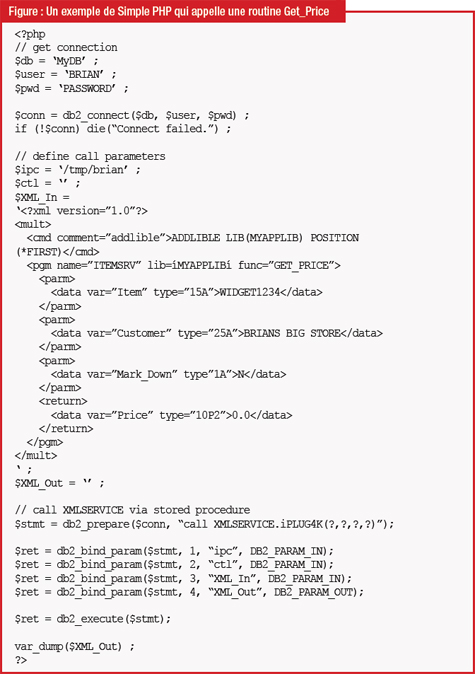

Exemple d’utilisation de XMLSERVICE

Après avoir expliqué la tuyauterie de XMLSERVICE, le moment est venu de montrer un exemple de son utilisation.

Lire l'article

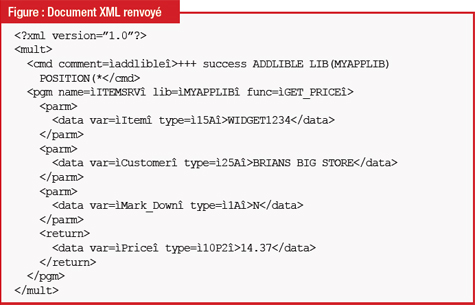

Les documents XML

Nous avons vu brièvement comment accéder à XMLSERVICE de différentes manières, mais pas encore comment communiquer avec nos programmes.

Lire l'article

XMLSERVICE Interface

Que vous utilisiez XMLSERVICE via une procédure stockée DB2 ou un service HTTP REST, vous aurez besoin de certains éléments pour pouvoir appeler votre programme.

Lire l'articleLes plus consultés sur iTPro.fr

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise