Cloud in One : la modernisation par le Cloud

Profitez d’une modernisation grâce au Cloud, de toute l’infrastructure collaborative, des serveurs de fichiers jusqu’aux postes de travail…

Lire l'article

Cloud in One : le digital & hybrid workplace au service des collaborateurs

Découvrez une solution clé en main pour aider les entreprises à concrétiser un Digital Workplace hybride et flexible, aligné sur la redéfinition du travail engendrée par la crise sanitaire.

Lire l'article

Cloud in One : Des services Cloud packagés au service des entreprises

Comment gagner en réactivité, souplesse et sécurité tout en maîtrisant les coûts de fonctionnement et en profitant de la flexibilité d’une offre pensée pour s’aligner sur les besoins ? Songez à Cloud in One de DIB France.

Lire l'article

Softcorner : réduire l’impact des entreprises sur l’environnement

En optant pour les licences d’occasion, Softcorner participe au Green IT pour réduire l’impact des entreprises sur l’environnement...

Lire l'article

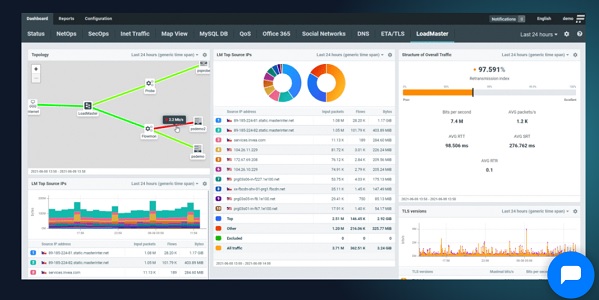

Quelle surveillance réseau pour votre environnement d’entreprise ?

Comment visualiser avec simplicité la structure du trafic de votre réseau ? La visibilité de l’ensemble de votre infrastructure est primordiale ! Découvrez la réponse avec Progress et Kemp Technologies .

Lire l'article

Les 7 bonnes pratiques pour gérer un projet multicloud !

La gestion d’un environnement multicloud peut devenir plus complexe que celle d’un environnement à Cloud unique. Il est temps de vous faciliter l’IT …

Lire l'article

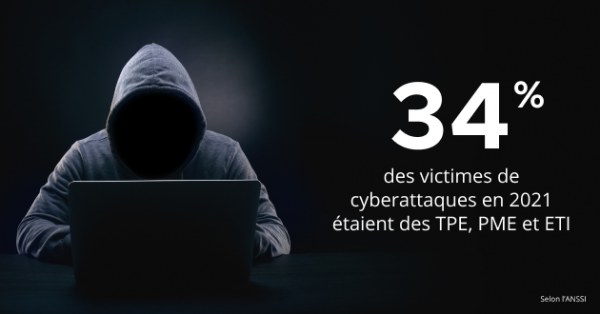

Cybersécurité : où en sont les TPE et PME ?

Les chiffres de la cybersécurité des TPE/PME en 2021 sont alarmants : plus d’une entreprise sur deux a déjà subi au moins une cyberattaque.

Lire l'article

Dans les coulisses des applications d’apprentissage des langues

Plus d’une dizaine d’applications d’apprentissage des langues existent sur le marché. Chacune d’entre elles tente à sa façon d’innover. Comment sont-elles construites et quelles innovations technologiques proposent-elles ?

Lire l'article

Comment sécuriser ses emails professionnels des cyberattaques ?

Depuis la recrudescence des cyberattaques liée à la crise Covid (environ 400% d’attaques en plus), la protection des messageries professionnelles n'est plus une simple formalité

Lire l'article

Office 365 : 5 bonnes pratiques pour la sécurité et la sauvegarde

Et si vous preniez quelques instants pour vous convaincre qu’une sauvegarde pour Microsoft Office 365 est loin d’être inutile ? Découvrez les erreurs à ne pas commettre pour la gestion, la sécurité et la sauvegarde de vos données Office 365 !

Lire l'article

Ingénierie sociale et usurpation d’identité : comment faire face à ces pratiques de manipulation ?

Parmi les techniques fréquemment utilisées par les hackers, deux d’entre elles sont de plus en plus présentes dans les cyberattaques : l’ingénierie sociale et l’usurpation d’identité !

Lire l'article

La structure de Free pour le B2B

Comment fonctionne la structure Free Pro ? Pensée pour le B2B et toutes les entreprises, elle est d’une grande aide au quotidien.

Lire l'article

Phishing, compromission de messagerie, ransomware : comment se protéger des principales attaques par email ?

Si l’email se montre très utile pour le travail, ce dernier possède la médaille du principal vecteur d’attaques informatiques !

Lire l'article

Hébergement traditionnel ou cloud, quelle solution choisir ?

Avec la popularité croissante du cloud, les entreprises de toutes tailles s’intéressent au cloud. Vous hésitez à migrer votre infrastructure sur le cloud ? Même en tenant compte des avantages du cloud, est-ce la solution qui vous convient le mieux ?

Lire l'article

Environnement de travail : un facteur clef dans la protection contre les cybermenaces

En matière de cybersécurité, de nombreux facteurs peuvent pousser une personne à commettre le clic fatal ...

Lire l'article

Phishing et spearphishing : comment fonctionnent ces attaques informatiques ?

Trois quarts des entreprises ont constaté une augmentation des attaques de phishing et 80% des cyberattaques recensées sont du phishing ou du spearphishing

Lire l'article

REPLAY WEBINAIRE – Comment adapter l’hébergement de votre site web à la croissance de votre entreprise ?

Votre entreprise grandit et vous hésitez sur le choix de votre nouvelle infrastructure. Une migration dans le cloud vous garantirait-elle la réalisation de vos objectifs ? Quelles questions vous poser pour bien choisir votre hébergement web ? Quels sont vos besoins, vos objectifs et quelle démarche adopter ?

Lire l'article

One Call, Cloud Care et les Services Managés d’Insight détaillés en Vidéo Motion

One Call, Cloud Care et les Services Managés, découvrez comment les offres de support, d’accompagnement et de services managés d’Insight vous guident sur la route de l’agilité, la sécurité et la résilience de vos environnements Cloud

Lire l'article

One Call – Cloud Care – Services Managés : les 3 offres d’Insight pour une transformation digitale accélérée

Aujourd’hui, les entreprises recherchent un accompagnement adapté à leurs besoins spécifiques et à leur niveau de maturité. Insight l’a compris et a conçu trois offres de support, d’accompagnement et de services.

Lire l'article

Tendances des menaces en 2022

Les ransomwares sont l’une des cybermenaces les plus courantes. Et cela ne va pas s’arrêter en 2022 ! Mais bien d’autres domaines sous également sous les feux et les actions choc des cybercriminels : les cryptomonnaies, l’ingénierie sociale, les appareils Apple. Retour sur ces points clés !

Lire l'article