par Dustin Puryear - Mis en ligne le 11/03/2003

par Dustin Puryear - Mis en ligne le 11/03/2003

Au fur et à mesure que les armoires

des salles de serveurs des PME se remplissent

de serveurs Windows et Linux,

un important problème se pose : comment

traiter les comptes à logon multiples

pour les utilisateurs. Les petites

entreprises ou les départements qui

n'ont qu'une poignée de serveurs y sont rarement confrontés ...Après tout, il ne faut à l'administrateur système

qu'une minute ou deux pour redéfinir

les mots de passe sur quelques

comptes répartis sur deux ou trois serveurs.

Mais dès que le nombre de serveurs

augmente, cette tâche devient

un fardeau de plus en plus lourd pour les administrateurs et une corvée pour

les utilisateurs.

Authentification centralisée pour Windows et Linux

Quand les entreprises demandent

à des fournisseurs de résoudre ce problème,

ils proposent généralement

une solution SSO (single sign-on).

(Pour une explication détaillée de SSO et de l’authentification centralisée, voir

l’encadré « SSO vs. authentification

centralisée ».) Malheureusement, la

mise en oeuvre de SSO peut s’avérer

difficile et coûteuse. Il existe une autre

solution dans un réseau hétérogène et

qui donne satisfaction dans de nombreux

environnements. Elle consiste à

centraliser l’information sur les

comptes utilisateur. Différence avec

SSO : Les utilisateurs doivent encore

s’identifier quand ils passent d’un serveur

à un autre, mais ils conservent les

mêmes noms utilisateurs et mots de

passe chaque fois qu’ils accèdent à un

autre système ou service.

Si vos utilisateurs de base de données,

développeurs de logiciels et managers

veulent utiliser un logiciel de

reporting hébergé sur Linux ou compiler

des applications multi platesformes,

cette solution présente un

double avantage : faire gagner du

temps et accroître la sécurité. On fait

gagner du temps au Help desk parce

que les utilisateurs auront besoin de moins de réinitialisation des mots de

passe. On augmente aussi la sécurité

parce qu’on peut imposer un schéma

de mots de passe plus rigoureux, et les réinitialisations de mots de passe sont

beaucoup plus simples parce qu’un

seul système, la base de données utilisateur

centralisée, est affecté.

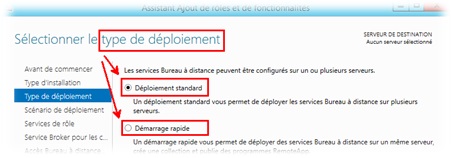

Comment centraliser l’information

de logon ? Lisez la suite pour une solution

simple et efficace permettant de

centraliser l’information de logon pour

Windows, Linux, Sun Solaris de Sun

Microsystems et FreeBSD. La solution

s’appuie sur un réseau Windows central

qui utilise Windows 2000 ou

Windows NT 4.0. La figure 1 donne un

exemple d’un tel réseau.

Téléchargez cette ressource

Sécurité et gouvernance des applications d’IA

Les applications d’IA se multipliant dans les entreprises, ces dernières se doivent d’établir un cadre de gouvernance qui tient compte des risques de sécurité et des défis associés. Ce livre blanc vous offre les connaissances et les outils nécessaires à une gouvernance garante de la sécurité de vos applications d’IA.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Quel impact d’une cyberguerre sur les organisations ?

- Menaces cyber sur le secteur énergétique européen !

- Les stratégies IA pour la survie de l’entreprise !

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation