Avant même de penser à protéger son infrastructure contre les attaques de type DoS et DDoS, il est impératif de comprendre ce que sont ces attaques aujourd’hui, comment elles ont évolué ces 30 dernières années et quelle est la tendance actuelle.

Attaques DoS et DDoS : vieux concepts en évolution

Mieux appréhender tous ces aspects permet effectivement de mieux protéger son infrastructure, en investissant sur de nouveaux matériels ou en faisant évoluer l’existant.

DoS, DdoS, des attaques aussi vieilles que la naissance d’Internet

Les attaques par Déni de Service ont vu le jour lors des prémices d’Internet, dans les années 80. Comme leur nom l’indique ces attaques ont pour but de mettre hors service les ressources des utilisateurs mises à disposition sur Internet.

Elles se sont développées dans les années 90 autour de l’essor du protocole Internet Relay Chat (IRC) et ont pris de l’ampleur à la fin des années 90, début des années 2000. En août 1999, un hacker a mis hors service le réseau de l’Université du Minnesota pendant une période de deux jours, en s’appuyant sur l’outils « Trinoo ». Jusqu’ici, il s’agissait d’actes de malveillance sans but ultime. En revanche, en février 2000, on assiste aux premières attaques DDoS de grande ampleur pour l’époque, visant des sites web de sociétés connues, comme Yahoo, CNN, Amazon ou encore eBay. Le site web du FBI a même été mis hors ligne pendant 3 heures.

Les objectifs deviennent différents : vols de données, atteintes à l’image, revendications politiques, gains financiers

La mutation des attaques par Déni de Service est en marche

A mesure que l’information et les services proposés aux utilisateurs évoluent et s’accroissent sur Internet, les actes de malveillances se développent et augmentent eux aussi.

De multiples protocoles sont désormais utilisés sur la toile, tels que DNS, HTTP, HTTPS, FTP, SMTP, VoIP. Leurs failles sont exploitées par les hackers pour réaliser des attaques DDoS applicatives ou encore Low and Slow. Ces attaques sont plus avancées et difficiles à détecter. Elles sont même régulièrement combinées.

Désormais, nous ne sommes plus limité à une attaque volumétrique DoS ou DDoS. Egalement appelées flood, elles touchent tous les secteurs d’activité.

Selon l’étude menée par Neustar en 2012, 70 % des entreprises sollicitées avouent avoir été victimes d’une attaque DDoS. Différents secteurs d’activités sont ainsi concernés :

Mobile DDoS : la menace de demain ?

Le développement fort des technologies et leur meilleure accessibilité viennent renforcer ces tendances : réseaux mobiles 4G, puissance de traitement, augmentation des bandes, multiplication des terminaux mobiles. Par conséquent, les attaques par Déni de Service Distribuées ont de plus en plus d’impacts et cela ne va cesser de s’amplifier.

Les appareils mobiles sont aujourd’hui omniprésents. Connectés 24h/24, leur sécurisation est peu maîtrisée. Androïd permet par exemple le téléchargement depuis d’autres portails que Google Play ; ce qui pose un problème de contrôle des applications et par conséquent un problème majeur de sécurité.

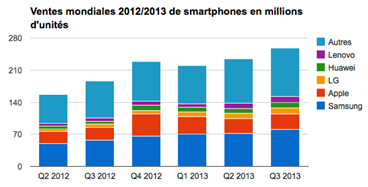

Le nombre de terminaux mobiles tend à surpasser le nombre de PC dans le monde. Les statistiques montrent qu’il y a plus de 900 millions d’équipements basés sur Android et plus de 600 millions d’équipements iOS, contre 1,78 milliard de PC. Entre le 1er juillet et le 30 septembre 2013, il s’est écoulé 261,1 millions de Smartphones. C’est 75 millions de plus qu’à la même période en 2012… et 25 millions supplémentaires d’un trimestre à l’autre. Source : cabinet d’analyse IDC

Et les tablettes subissent la même croissance exponentielle. Il est donc probable que tous ces terminaux soient déjà une force de frappe supplémentaire pour les hackers ou le deviennent très rapidement.

L’abandon de ces techniques d’attaques n’est donc pas prêt d’arriver.

Pour aller plus loin sur la sécurité IT avec les experts @ITPROFR :

Téléchargez cette ressource

Démocratiser l’adoption de l’IA par la maîtrise de ses données

Saviez-vous que 80% du temps de vos projets IA portent sur l’analyse de vos données ? explorez tous les outils nécessaires pour entreprendre une gestion performante de vos flux de données et optimiser votre architecture afin de réussir vos projets d’Intelligence Artificielle. découvrez le guide des experts Blueway.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise