Création de cubes, écriture de requêtes MDX, optimisation de DTS et plus encore...

Analyse des risques de dépendance

De nombreuses entreprises utilisent un type d’analyse intitulé

: analyse des risques de dépendance. Ce processus détermine

si un groupe d’éléments de votre activité (par ex.

des produits) dépendent de manière excessive d’un autre

élément unique appartenant à un autre groupe (par ex. les

clients). Les professionnels de la distribution décrivent ce

type d’élément comme présentant un risque. Par exemple,

vous pouvez déterminer les produits qui dépendent majoritairement

d’un seul client. Pour répondre à cette question,

vous devez déterminer le pourcentage

des ventes totales du magasin attribuables

pour chaque produit à un

seul client. A titre de test, déterminez

les 10 produits présentant le risque le

plus élevé et indiquez le pourcentage

et le volume des ventes du produit

qui constituent le risque en question.

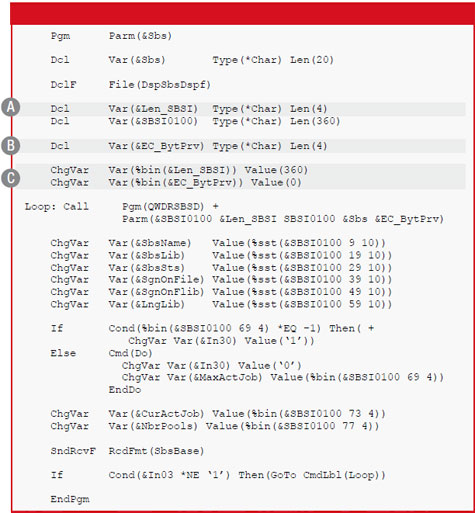

Le listing 4 illustre une requête

qui définit deux nouvelles mesures.

La première calcule le total des

ventes du magasin (Store Sales) pour

le produit sélectionné (par ex., vous

souhaitez déterminer les ventes totales

pour le plus gros acheteur de ce

produit). L’autre mesure calcule le

pourcentage à risque des ventes totales

du produit. La requête MDX du

listing 4 utilise la mesure Percent-

AtRisk pour trouver les 10 produits

présentant le pourcentage à risque le

plus élevé de Store Sales. Elle affiche

ensuite à la fois le montant et le pourcentage

présentant un risque pour

les 10 produits en question.

Téléchargez cette ressource

Prédictions 2025 des menaces persistantes avancées

L'analyse et l'évolution du paysage des menaces persistantes avancées (APT) et des conséquences sur vos infrastructures IT. Découvrez la synthèse des prédictions, tendances et recommandations pour 2025 avec les experts Kaspersky.

Les articles les plus consultés

- ActiveViam fait travailler les data scientists et les décideurs métiers ensemble

- Les projets d’intégration augmentent la charge de travail des services IT

- Intelligence Artificielle : DeepKube sécurise en profondeur les données des entreprises

- L’utilisation des données pour survivre !

- Dark Web : où sont vos données dérobées ?

Les plus consultés sur iTPro.fr

- Quel impact d’une cyberguerre sur les organisations ?

- Menaces cyber sur le secteur énergétique européen !

- Les stratégies IA pour la survie de l’entreprise !

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation