La gestion des autorisations d’AFW vous permet de contrôler étroitement l'accès des utilisateurs. Par exemple, vous pouvez donner aux utilisateurs d'un groupe l'accès à certaines parties d'une page, mais pas à d'autres, ou donner à un groupe l'accès seulement à certaines pages subsidiaires, à partir d'une page

Gestion des autorisations System i Access for Web

du menu principal.

Les utilisateurs possédant des droits Editor peuvent personnaliser des pages et même en ajouter de nouvelles. Les role blocks vous permettent de limiter les parties d’une page qui peuvent être personnalisées. Quant à l’héritage, il permet d’étendre intelligemment ces autorisations aux pages nouvellement créées, sans rajouter manuellement les nouveaux droits d’accès.

Vous pouvez aussi déléguer la possibilité d’attribuer les rôles à un certain utilisateur dans un groupe. Il suffit de lui donner les rôles Privileged User ou Administrator pour des ressources spécifiques. Cet utilisateur peut alors accorder et retirer les droits d’accès à d’autres utilisateurs de ce groupe.

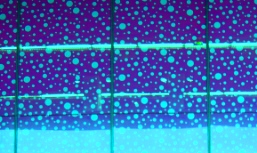

Les mécanismes de contrôle de ressources sous-jacents qu’utilise AFW pour le contrôle d’accès, viennent du WAS Portal. AFW optimise l’utilisation de ce mécanisme via un ensemble de stratégies AFW prédéfinies qui vous permettent d’administrer l’accès sans devoir manipuler directement les contrôles autorisations du WAS Portal. La figure 5 montre les stratégies AFW que vous pouvez spécifier pour un groupe d’utilisateurs.

Portage vers votre portail

Avec AFW, vous pouvez donner à vos utilisateurs une interface entièrement nouvelle et très fonctionnelle avec les diverses applications de votre entreprise, qu’elles soient de type web ou écran vert. Les portlets d’AFW vous permettent d’encapsuler des fonctions ligne de commande d’écran vert classiques, comme l’accès à des files d’attentes d’imprimante et de messages, comme des pages web accessibles par un simple clic. Vous comprenez maintenant les fonctions de contrôle d’accès de WAS Portal et vous pouvez désormais offrir à vos utilisateurs des portails personnalisés à la fois sûrs et fonctionnels.

Gestion des listes d’adresses globales · iTPro.fr

Téléchargez cette ressource

Sécurité et conformité du Cloud

Ce guide vous permettra de revisiter vos connaissances et repenser votre posture en matière de sécurité et de conformité dans le cloud. Vous découvrirez comment mettre en place et déployer une stratégie de sécurité fluide et transparente. Un guide essentiel pour sécuriser votre cloud de façon pérenne.